Cyber-guerre de Corée en cours

Une cyber-offensive massive a frappé la Corée du Sud ce 20 mars 2013. La Corée du Nord, suspectée par le gouvernement du Sud, a démenti toute implication.

Les réseaux et systèmes d'information de banques et de chaînes de télévision de Corée du Sud ont été l'objet de cyber-attaques massives ce mercredi 20 mars 2013. Au moins deux banques et trois chaînes de télévision ont eu leur réseau mis totalement hors service pour des raisons non-identifiées vers 14h00 heure locale, selon la Police Nationale.

Cette paralysie des systèmes informatiques sud-coréen intervient moins d'une semaine après une coupure de toutes les connexions Internet de l'éternel rival nord-coréen durant un jour et demi. La Corée du Nord, par la voix de ses médias officiels, avait alors considéré avoir été victime d'une cyber-attaque internationale massive. La Corée du Nord n'avait retrouvé son réseau Internet que vendredi dernier au soir alors qu'il ne comporte que 1024 adresses.

Un porte-parole de la présidence de la République de Corée du Sud a indiqué que l'implication de la Corée du Nord dans l'attaque ayant paralysé les banques et les télévisions était étudiée. Aucune information officielle n'a cependant été diffusée sur les sites web de la Présidence ou de l'Office national de sécurité informatique.

Ces dernières années, la Corée du Sud a souvent accusé son frère ennemi du Nord d'être à l'origine de divers cyber-attaques sur ses institutions gouvernementales ou financières. La Corée du Nord a toujours démenti. L'armée sud-coréenne a indiqué avoir remonté son niveau d'alerte d'un cran.

Une mystérieuse WhoIs Team à la manoeuvre

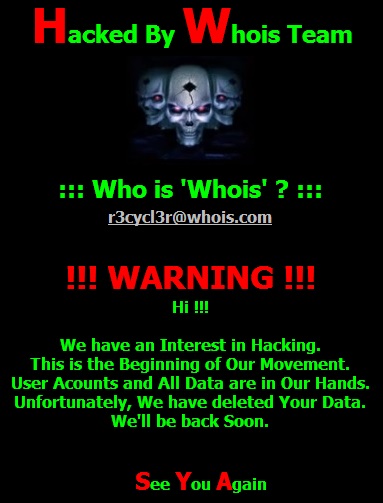

L'éditeur de logiciels de sécurité informatique Kaspersky rapporte que les piratages frappant les entreprises sud-coréennes sont revendiquées par une mystérieuse WhoIs Team. Cette organisation inconnue jusqu'à présent a laissé des messages comme le placard ci-dessous.

S'il est impossible à ce stade de dire si l'attaque est une cyber-guerre entre états ou une opération de cyber-terrorisme de la part d'activistes, Kaspersky juge que, de toute évidence, l'opération a été conçue pour être médiatique.