Des chercheurs trompent Apple pour diffuser une App iOS malveillante

Une app malveillante passe la procédure d'examen pour l'App Store d'Apple sous l'apparence d'un logiciel inoffensif. Les chercheurs à l'origine du projet Jekyll ont ainsi démontré une faille de la procédure.

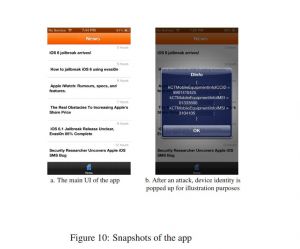

Après avoir contourné les mesures de sécurité mises en place par Apple pour accepter les apps sur son App Store, une app malveillante s'est réassemblée, à la manière d'un robot Transformer. Elle s'est muée en assaillante s'exécutant même à l'intérieur de la sandbox iOS (destinée à isoler entre elles les apps et les données). Ses concepteurs, une équipe du centre de sécurité informatique de l'Institut de technologie de Georgie (GTISC), aux Etats-Unis, ont pu surveiller leur app pendant la procédure d'examen par Apple, expliquent nos confrères de Network World. Les chercheurs ont découvert qu'elle n'avait été testée que quelques secondes avant d'être acceptée. Ce n'était pas suffisant pour découvrir la nature sournoise de « Jekyll ». Le nom choisi pour l'app fait évidemment référence au roman de Robert Louis Stevenson dans lequel le personnage du Docteur Jekyll revèle une double personnalité, la seconde, particulièrement maléfique, se manifestant sous le nom d'Edward Hyde.

L'app Jekyll n'a pas été seulement conçue pour dissimuler ses intentions malveillantes sous un comportement normal. Elle réarrange ensuite ses composantes pour créer de nouvelles fonctions, ce qui n'aurait pas pu être détecté par la procédure d'examen menée par Apple. Elle pouvait aussi diriger Safari, le navigateur par défaut d'Apple pour entrer en contact avec d'autres malwares sur des sites créés dans ce but.

L'app peut poster des tweets, prendre des photos...

L'équipe du GTISC a expliqué que sa recherche montrait que même en fonctionnant dans la sandbox iOS, une app basée sur Jekyll peut lancer des tâches malveillantes, comme poster des tweets, prendre des photos, envoyer des e-mails et des SMS et, même, attaquer d'autres apps. « Et tout cela, à l'insu de l'utilisateur », souligne dans un communiqué le chercheur qui conduit l'équipe de développement du centre de sécurité de l'Institut, Tielei Wang.

Un autre membre de l'équipe, Long Lu, chercheur en sécurité de l'Université Stony Brook (Etat de New York) a été interviewé par David Talbot dans le MIT Technology Review. Une fois téléchargée et recréée, Jekyll contacte ses concepteurs pour recevoir des instructions, a-t-il expliqué. Cela donne la possibilité de générer de nouveaux comportements qui n'existaient pas lorsque l'app a été installée. Jekyll a été active pendant quelques minutes en mars et aucune « victime innocente » n'en a fait les frais, a assuré Long Lu lors de son interview. « Pendant ce laps de temps, les chercheurs l'ont installé sur leurs propres terminaux Apple et se sont attaqués eux-mêmes, puis ils ont retiré l'app avant qu'elle risque de nuire réellement », a-t-il indiqué. Les résultats de l'attaque ont été présentés dans un article pour une présentation lors du 22ème Usenix Security Symposium, à Washington D.C. la semaine dernière.

En savoir plus

- L'article « Jekyll on iOS : when benign apps become evil », de Tielei Wang, Kangjie Lu, Long Lu, Simon Chung, and Wenke Lee, Georgia Institute of Technology (inclus dans les actes du 22ème USENIX Security Symposium, qui s'est tenu du 14 au 16 août, à Washington D.C.).