Le coronavirus malméne les réseaux à distance

L'épidémie de Covid-19 entraîne une très forte augmentation du nombre de télétravailleurs et pose un défi à IBM, Google, Amazon, AT&T, Cisco, Apple et d'autres, autant en termes de sécurité que de robustesse des réseaux distants.

La propagation du coronavirus oblige de nombreuses entreprises à faire travailler leurs salariés à domicile, soumettant les technologies de réseau à distance à une charge imprévue. Sans parler des problèmes de bande passante et de sécurité. Ces dernières décennies, les entreprises ont favorisé le télétravail, au point qu'aujourd'hui, des millions de personnes peuvent travailler à distance. Mais l'augmentation fulgurante du nombre de télétravailleurs résultant de l'épidémie de Covid-19 exige encore plus de capacité. Les mesures réalisées par le fournisseur Atlas VPN, montrent qu'entre le 9 et le 15 mars, l'usage des VPN a augmenté de 53 % aux États-Unis et qu'il pourrait augmenter davantage dans un délai rapide. En Italie, où l'épidémie a environ deux semaines d'avance sur les États-Unis, l'usage du VPN a augmenté de 112 % au cours de la dernière semaine. « Nous estimons qu'aux États-Unis l'usage du VPN pourrait augmenter de plus de 150 % d'ici la fin du mois », a déclaré Rachel Welch, directrice de l'exploitation d'Atlas VPN, dans un communiqué.

Les entreprises effectuent des tests pour essayer de déterminer leurs besoins. Ainsi, selon le Chicago Tribune, JPMorgan Chase, Morningstar et la start-up d'analyse Arity ont testé ou prévoient de tester leurs systèmes en faisant travailler leurs employés à domicile pendant une journée. Du côté du gouvernement, des agences comme la National Oceanic and Atmospheric Administration et la NASA ont effectué ou vont effectuer des stress tests sur les réseaux distants afin d'évaluer leur capacité de télétravail et l'impact que pourraient provoquer un afflux de milliers de nouveaux télétravailleurs. Aux États-Unis, environ 2 millions de personnes travaillent pour le gouvernement. « Les zones difficiles d'accès, et les zones rurales notamment, où l'accès à Internet repose sur des infrastructures hertziennes ou sans-fil vont probablement connaître des goulets d'étranglement », a déclaré Alex Cruz Farmer, chef de produit de la société d'intelligence réseau ThousandEyes, laquelle développe des logiciels d'analyse de la performance des réseaux LAN et WAN. « Le problème avec ces solutions, c'est que la largeur de bande disponible est généralement beaucoup moins importante, et que leur latence est plus élevée », a-t-il encore déclaré. « Par contre, nous avons constaté que l'augmentation des charges a provoqué très peu de problèmes ou de pannes au niveau des plateformes, et certains ont été résolus depuis », a ajouté M. Farmer.

L'usage des VPN a grimpé avec le développement du Covid-19. (Crédit Altas VPN)

Densité accrue près des habitations

De son côté, AT&T a déclaré avoir remarqué des changements dans l'utilisation de son réseau sans-fil, mais l'opérateur affirme que sa capacité n'a pas été mise en défaut. « Dans les villes où le coronavirus a eu le plus d'impact, nous constatons moins de pics dans l'usage du sans-fil autour de certaines tours GSM/LTE ou à certains moments de la journée, car un plus grand nombre de personnes travaillent à domicile au lieu d'aller à leur bureau, et moins de personnes sont groupées à des endroits spécifiques », a déclaré AT&T dans un communiqué. « Nous surveillons en permanence l'utilisation de la bande passante avec des outils d'analyse qui mettent en corrélation les statistiques du réseau, révèlent les tendances et fournissent des rapports de performance et de capacité qui nous aident à gérer notre réseau ».

Verizon affirme ne pas avoir constaté d'augmentation mesurable en termes d'utilisation des données depuis l'épidémie de coronavirus, malgré une hausse du nombre de clients travaillant à domicile. « Les réseaux de Verizon sont conçus et construits pour répondre à la demande à venir et sont prêts à s'adapter à une augmentation de la demande ou à des changements d'habitudes significatifs. Même si cette situation est sans précédent, nous savons que les choses changent et nous sommes prêts à ajuster les ressources réseau à mesure que nous comprenons les évolutions de la demande », a déclaré l'opérateur dans un communiqué. Verizon surveille l'usage du réseau dans les zones les plus touchées et s'est engagé à hiérarchiser ses ressources pour les affecter en priorité aux besoins des hôpitaux, des intervenants de première ligne et des organismes gouvernementaux. L'opérateur a également annoncé qu'en 2020 ses dépenses d'investissement seraient revues à la hausse, pour passer à 17,5 - 18,5 milliards de dollars, au lieu de 17 - 18 milliards de dollars, afin « d'accélérer la transition de Verizon vers la 5G et de soutenir l'économie pendant cette période troublée »

La sécurité des VPN d'entreprise en question

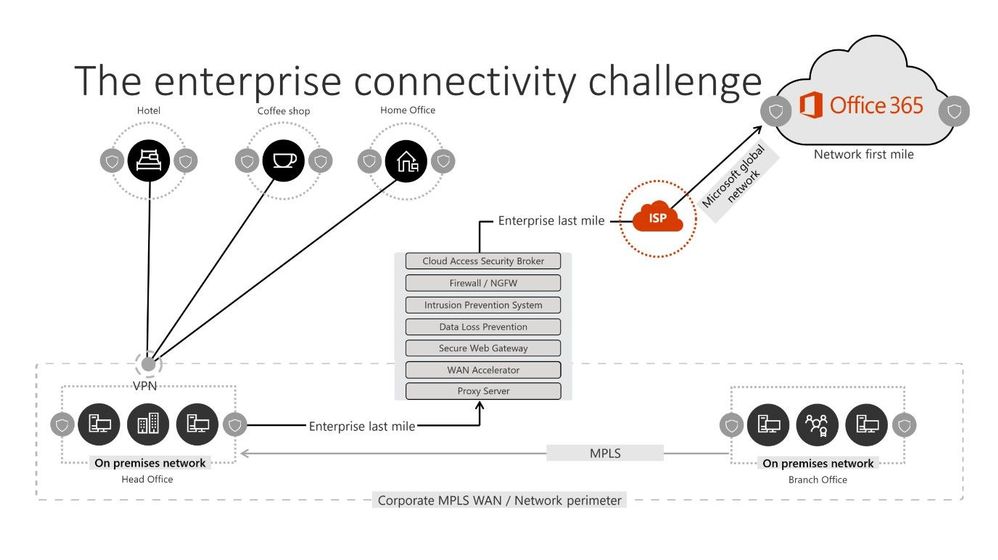

Pour les entreprises, la prise en charge de toutes ces technologies réseau et de sécurité positionnées entre les datacenters et les utilisateurs distants n'est pas une mince affaire, d'autant que les VPN d'accès à distance dépendent généralement de services d'accès à Internet domestiques sur lesquels les entreprises ont peu de contrôle. « Les professionnels de l'IT auraient intérêt à vérifier que ces connexions répondent aux normes des entreprises », a déclaré Tom Nolle, président de CIMI Corp. « Les services haut-débit domestiques, aussi bien les FAI, les DNS que le WiFi, doivent vraiment répondre à une certification d'entreprise réseaux appropriée pour le travail à domicile », a-t-il encore déclaré. « Par exemple, les services DNS comme ceux de Google ont moins de chance d'être surchargés que les services des FAI, ce qui laisse entendre qu'il faudrait obliger les utilisateurs à adopter l'un de ces services. C'est aussi le cas d'OpenDNS ». Selon M. Nolle, « la sécurité des réseaux WiFi domestiques pose également problème ». Il pense que les professionnels de l'IT devraient exiger de leurs salariés qu'ils soumettent des captures d'écran de leurs configurations WiFi afin de valider le cryptage utilisé. « Souvent, les personnes travaillant à domicile ne se soumettent pas aux mêmes exigences de sécurité que celles de la sécurité intégrée des entreprises », a-t-il ajouté.

« La formation de ces nouveaux travailleurs à domicile est également importante », a déclaré pour sa part Andrew Wertkin, directeur de la stratégie de l'éditeur DNS BlueCat. « Parmi ces travailleurs distants, certains n'auront jamais travaillé à domicile auparavant, et ils peuvent comprendre, ou non, les implications que cela représente en termes de sécurité », a-t-il ajouté. « Cela pose un vrai problème si les utilisateurs accèdent au réseau depuis leur domicile avec leurs appareils personnels et non avec un terminal d'entreprise ». L'augmentation inattendue du nombre d'utilisateurs distants utilisant un VPN peut également poser des problèmes de coûts. « Les appliances VPN coûtent chers, et le passage à des environnements virtualisés dans le cloud peut souvent s'avérer onéreux si l'on tient compte du coût de traitement et du coût par siège », a encore déclaré M. Farmer. Une augmentation significative des licences VPN par poste n'a probablement pas été prévue au budget. En ce qui concerne la capacité, des systèmes comme le DHCP, lequel attribue automatiquement les adresses IP, pourraient être mis à rude épreuve en raison d'un usage accru de l'accès à distance. « Même si le nombre de licences VPN est suffisant, cela importe peu si les appareils qui se connectent ne peuvent pas obtenir d'adresses réseau », a déclaré M. Wertkin. « Les entreprises doivent tester et comprendre où se situent les goulots d'étranglement et commencer à mettre en oeuvre des stratégies pour atténuer ces risques », a-t-il ajouté. Dans cette optique, les entreprises « devraient évaluer le nombre de sockets SSL disponibles dans leurs datacenters pour éviter d'être à court de sockets », a encore conseillé M. Nolle.

Selon Paul Collinge de Microsoft, les entreprises devraient configurer leur client VPN de manière à ce que le trafic vers les URL/IP/ports identifiés soit acheminé de la sorte.

Bloquer les ports inutiles

Paul Collinge, un responsable de programme senior de l'équipe produit de Microsoft Office 365, fait état de préoccupations similaires. « Les éléments réseaux comme les concentrateurs VPN, les dispositifs de sortie de réseau central comme les proxies, le Data Loss Prevention (DLP), la bande passante Internet principale, les circuits de liaison MPLS et la capacité NAT sont mis à rude épreuve quand tous les employés les utilisent », a écrit M. Collinge dans un blog sur l'optimisation du trafic d'Office 365 pour le personnel distant. Cette surcharge se traduit par des performances et une productivité médiocres, et une expérience utilisateur médiocre pour les télétravailleurs. Selon Alex Cruz Farmer de ThousandEyes, les entreprises pourraient être obligées d'augmenter le nombre de concentrateurs VPN sur leurs réseaux. « Elles pourraient ainsi répartir la connectivité des utilisateurs distants sur plusieurs points d'extrémité VPN sans la concentrer », a-t-il expliqué. Si elles n'ont pas le choix, elles seront peut-être obligées d'ouvrir des ports de pare-feu pour permettre l'accès aux applications essentielles, ce qui leur permettrait une mise à l'échelle plus appropriée, mais pourrait aussi affaiblir temporairement leur sécurité.

Selon M. Collinge, les entreprises devraient configurer leur client VPN de manière à ce que le trafic vers les URL/IP/ports identifiés soit acheminé de la sorte. « Cette solution permet d'offrir des niveaux de performance extrêmement élevés aux utilisateurs, où qu'ils se trouvent ». Toujours selon M. Farmer, l'usage accru des VPN d'accès à distance pourrait obliger de revoir toute la sécurité du réseau en général. « Pour les entreprises qui utilisent encore une architecture de sécurité de réseau héritée, le moment est peut-être venu d'envisager des options de sécurité basées sur le cloud, qui pourraient améliorer les performances des travailleurs distants et réduire l'usage global des réseaux WAN de l'entreprise ».

Crédit illustration principale Pixabay