Phishing : 80% de subtilité, 20 % de technique

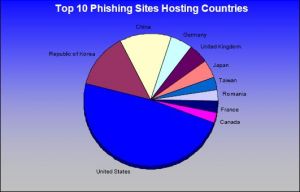

Websense vient de publier une analyse sur l'évolution des spywares, keyloggers, attaques en phishing et développement des réseaux de BoT portant sur le second semestre 2005. Est-il utile de préciser que les tendances sont assez pessimistes ? En comparant les deux semestres de l'année écoulée, il semblerait que l'activité « phishing-keylogging » connaisse une progression constante. Les statistiques de l'Anti Phishing Working Group révèlent qu'il se détecte en moyenne entre 13500 à 17 000 attaques par mois. Il faut dire qu'avec un Tsunami, une inondation en Louisiane, une crainte permanente des escroqueries sur les sites de commerce en ligne, les prétextes n'ont pas manqué au grand bonheur des cybercriminels. Parallèlement à ces événements, la durée de la fenêtre de vulnérabilité dépendant de la découverte d'une faille a tendance à s'allonger, et les spécialistes du phishing font de considérables progrès en matière de psychologie et de politique. Ainsi, l'un d'eux a poursuivi les éditeurs de logiciels de protection devant les tribunaux sous prétexte que ceux-ci auraient violés les lois sur le copyright. Le rapport de Websense s'émaille également de quelques captures d'écran montrant les méthodes d'incitation employées par les diffuseurs de keyloggers, chevaux de Troie et autres voleurs d'identités. Tout y passe, de la page semblant singer un anti-spyware à l'alerte d'un pseudo McAfee, en passant par une lettre du FBI ou une demande de don émanant de la Croix Rouge.. Les procédés sont tellement trompeurs que l'on se demande pourquoi des éditeurs connus de noyaux et logiciels continuent à minimiser telle ou telle faille sous prétexte que son exploitation exige « une interaction de la part de l'utilisateur ». A examiner également avec attention, la planisphère de répartition géographique des sites de phishing et des attaquants. Les Etats-Unis détiennent encore la première place, suivis de près par la Chine, la Corée... de ce coté, les choses ne changent guère.