Attention à la négligence dans la gestion des sous-domaines DNS

La prise de contrôle de sous-domaines est un problème de DNS qui peut nuire à la crédibilité de l'entreprise. Malgré tout, trop d'entre-elles le laissent perdurer.

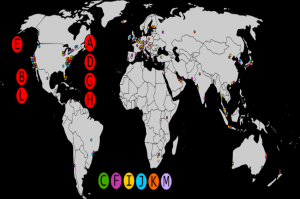

Toute entreprise ayant un site Web a également des sous-domaines. Ces préfixes du nom de domaine principal sont essentiels pour mettre de l'ordre dans le contenu et les services du site et empêcher les visiteurs à le fuir immédiatement, par peur, mépris ou confusion. Les grandes entreprises peuvent avoir des milliers de sous-domaines. IBM, par exemple, dispose de 60 000 sous-domaines environ, contre 2132, « seulement », pour Walmart.com. Quelle que soit la valeur que les sous-domaines apportent aux entreprises (et ils en apportent beaucoup), ils représentent des cibles supplémentaires pour les mauvais acteurs. L'an dernier, les sous-domaines de grandes entreprises comme Chevron, 3M, Warner Brothers, Honeywell et beaucoup d'autres, ont été détournés par des pirates qui ont redirigé les visiteurs vers des sites pornographiques, des logiciels malveillants, des jeux d'argent en ligne et d'autres activités douteuses.

TechRadar a écrit à ce sujet : « C'est un problème récurrent pour les sites hébergés par Azure ». Le site technologique faisait référence au mois de mars 2020. Á l'époque, le service d'alerte aux exploits et aux vulnérabilités Vullnerability avait déclaré avoir trouvé plus de 670 sous-domaines Microsoft vulnérables après un scan automatisé. Vullnerability mettait en cause les mauvaises pratiques de Microsoft en matière de service de nom de domaine (DNS). (Á noter, tout de même, que Microsoft compte un nombre stupéfiant de 122 571 sous-domaines). Selon Vullnerability, le risque de la prise de contrôle de sous-domaines devient possible après l'expiration des services d'hébergement ou en cas d'erreur de configurations des DNS. Quand les attaquants parviennent à gagner des privilèges complets sur un système après avoir pris le contrôle du sous-domaine, ils peuvent télécharger des fichiers, créer des bases de données, surveiller le trafic de données et cloner le site Web principal.

Attention aux attaques par domaine connexe

Pire encore, « il est impossible de détecter que le sous-domaine » a été détourné, ce qui rend le système de l'entreprise vulnérable à différents types d'attaques. Dans un nouvel article qui sera présenté au 30e symposium sur la sécurité USENIX Security Symposium qui aura lieu du 11 au 13 août prochain, des chercheurs de l'université technologique de Vienne présenteront leurs travaux sur les attaques par « domaine connexe » et livreront quelques conseils aux professionnels de l'IT pour se protéger contre les attaques par sous-domaine. « Outre les erreurs de configuration du DNS, les sous-domaines peuvent être exploités s'ils sont attribués à des utilisateurs indignes de confiance », indique aussi l'article. Les « entrées de DNS non résolues », c'est-à-dire les entrées pointant vers des ressources expirées, peuvent être prises en charge par des parties non autorisées. Les services tiers interrompus peuvent également permettre de s'introduire dans un système. Selon les chercheurs, les conséquences peuvent être encore plus graves. En particulier, la prise de contrôle de sous-domaines de DNS peut permettre des attaques par détournement de session, des attaques par fixation de session, le contournement de toute la sécurité du Web et peuvent faciliter des attaques par hameçonnage. Pour ne citer que celles-là. Il y a tellement de manières d'exploiter les sous-domaines pour mener des attaques que c'en est déprimant.

Heureusement, sur leur site Web, les chercheurs donnent aussi des conseils utiles pour y remédier. Pour identifier quels sous-domaines sont potentiellement vulnérables à une prise de contrôle, ils suggèrent de « passer en revue toutes les entrées de DNS de type CNAME pointant vers des domaines externes, ainsi que toutes les entrées A/AAAA pointant vers des adresses IP qui ne sont pas directement contrôlées par l'entreprise, par exemple celles des fournisseurs de services et de cloud ». Si les liens ne sont plus actifs, « il faut supprimer les entrées de DNS correspondantes ». Et si l'on veut protéger ses applications web contre l'exploitation, les développeurs web doivent « établir des politiques de sécurité selon le principe du moindre privilège, c'est-à-dire restreindre la surface d'attaque autant que possible », recommandent encore les chercheurs. Il est certain, « qu'en limitant la surface d'attaque autant que possible » on réduit le risque. Les développeurs sont également invités à « envisager l'usage du préfixe de cookie __Host- si les cookies définis par l'application Web n'ont pas besoin d'être partagés avec d'autres domaines connexes ».

Manque de réactions

Mais, malgré ces conseils, les chercheurs ont constaté que six mois après avoir signalé les vulnérabilités potentielles aux propriétaires des sites Web qu'ils avaient testés, « 85 % des sous-domaines que nous avons testés étaient toujours affectés par des vulnérabilités de prise de contrôle de sous-domaine ». On ne peut que recommander aux entreprises de faire un effort à ce sujet. En résumé : Il est facile de perdre la trace des sous-domaines, surtout pour une grande entreprise. Mais les ignorer présente des risques certains.