Cisco corrige des failles importantes et critiques dans plusieurs produits

Si elles ne sont pas corrigées, les vulnérabilités dévoilées par Cisco peuvent conduire à un accès à distance non autorisé, à une escalade des privilèges ou à des attaques par déni de service.

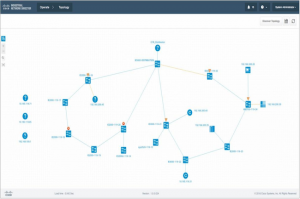

Cette semaine, Cisco a corrigé de graves vulnérabilités dans plusieurs de ses produits. Sont concernés le serveur Industrial Network Director, l'outil Modeling Labs, les routeurs de la série ASR 5000 et le serveur réseau BroadWorks Network Server. Ces failles peuvent entraîner l'injection de commandes de niveau administrateur, le contournement de l'authentification, l'élévation des privilèges à distance et le déni de service. Le serveur Industrial Network Director (IND) de surveillance et de gestion de réseau pour les réseaux de technologie opérationnelle (OT), a reçu des correctifs pour deux vulnérabilités classées respectivement critique et moyenne. Celles-ci ont été corrigées dans la version 1.11.3 du logiciel.

Référencée CVE-2023-20036, la faille critique se situe dans l'interface utilisateur web de Cisco IND et pourrait permettre à des attaquants distants authentifiés d'exécuter des commandes arbitraires sur le système d'exploitation Windows sous-jacent avec des privilèges d'administration (NT AUTHORITY\SYSTEM). La vulnérabilité résulte d'une validation d'entrée insuffisante dans la fonctionnalité qui permet aux utilisateurs de télécharger des « Device Packs ». Quant à la faille qualifiée de moyenne, référencée CVE-2023-20039 et corrigée dans IND, elle résulte de permissions de fichiers insuffisamment fortes par défaut sur le répertoire de données de l'application. Une exploitation réussie pourrait permettre à un attaquant authentifié d'accéder à des informations sensibles et à des fichiers de ce répertoire.

Accès à distance non autorisé pour la faille Modeling Labs

La vulnérabilité critique affectant l'outil de simulation de réseau sur site Modeling Labs, référencée CVE-2023-20154, résulte du traitement de certains messages provenant d'un serveur d'authentification LDAP externe. Elle pourrait permettre à un attaquant distant non authentifié d'accéder à l'interface web de l'outil avec des privilèges d'administration, et de visualiser et de modifier toutes les simulations et les données créées par les utilisateurs. La faille affecte Modeling Labs for Education, Modeling Labs Enterprise et Modeling Labs - Not For Resale, mais pas Modeling Labs Personal et Personal Plus. Elle ne peut être exploitée que si le serveur LDAP externe est configuré de manière à répondre aux requêtes de recherche avec un tableau non vide d'entrées correspondantes. La configuration du serveur LDAP peut être modifiée par un administrateur pour atténuer cette faille de manière temporaire, mais il est conseillé aux clients de mettre à jour Modeling Labs vers la version 2.5.1 pour corriger la vulnérabilité.

Escalade des privilèges pour la faille StarOS

Le logiciel StarOS, utilisé sur les routeurs de la série ASR 5000, mais aussi sur les solutions Virtualized Packet Core - Distributed Instance (VPC-DI) et Virtualized Packet Core - Single Instance (VPC-SI), présente une vulnérabilité critique, référencée CVE-2023-20046, dans son implémentation de l'authentification SSH basée sur une clé. En particulier, si un attaquant envoie une requête d'authentification via l'authentification SSH à partir d'une adresse IP configurée comme source pour un compte à privilège élevé, mais fournit à la place la clé SSH pour un compte à bas privilège, le système l'authentifiera en tant que compte à haut privilège même s'il n'a pas fourni la clé SSH correcte. Cela entraîne une escalade des privilèges et résulte d'une validation insuffisante des identifiants fournis. Comme solution de contournement, les administrateurs peuvent configurer tous les comptes d'utilisateurs approuvés pour l'authentification basée sur la clé SSH afin d'utiliser des adresses IP différentes. Mais Cisco recommande plutôt de passer à une version corrigée du logiciel.

Déni de service pour la vulnérabilité de BroadWorks

Le serveur réseau BroadWorks Network Server a reçu un correctif pour une vulnérabilité à haut risque, référencée CVE-2023-20125, dans son implémentation TCP qui pourrait conduire à une condition de déni de service. La faille résulte d'un défaut de limitation de débit pour les connexions TCP entrantes, ce qui permet à des attaquants distants non authentifiés d'envoyer un volume élevé de connexions TCP au serveur et d'épuiser ses ressources système. Le fournisseur conseille aux clients de déployer les correctifs AP.ns.23.0.1075.ap385072.Linux-x86_64.zip ou RI.2023.02. Cette semaine, la firme de San José a également corrigé plusieurs failles classées comme moyenne dans TelePresence Collaboration Endpoint et RoomOS, SD-WAN vManage Software et Packet Data Network Gateway. Ces failles peuvent entraîner l'écriture arbitraire de fichiers, la suppression arbitraire de fichiers et le déni de service IPsec ICMP.