La CNIL veut promouvoir la conformité plus que sanctionner

La CNIL a présenté le 23 avril 2013 son rapport d'activité 2012. Non seulement son activité s'accroît considérablement mais l'actuelle réforme en cours au niveau européen amène l'autorité administrative indépendante sous les feux de l'actualité.

Pour une fois, la CNIL ne s'est pas plainte de son manque de moyens lors de la présentation de son rapport annuel d'activité 2012. Isabelle Falque-Pierrotin, présidente de l'autorité administrative indépendante, s'est même réjoui de la création de sept postes en 2012, un miracle en cette période d'austérité. D'un autre côté, l'activité de la CNIL a connu une très forte croissance. La commission a dû, du coup, fixer fermement sa stratégie, orientée sur la prévention, la promotion de la conformité aux règles, plus que sur les sanctions qui tiennent lieu surtout de dissuasion.

Les nouvelles compétences acquises en 2011, comme le contrôle de la vidéosurveillance, n'est pas pour rien dans cette croissance. 8946 autorisations de dispositifs de vidéosurveillance (+49,3%/2011) et 5483 déclarations de dispositifs de géolocalisation (+22,3%/2011) ont été réalisées en 2012. Mais toutes les activités traditionnelles de la CNIL connaissent elles aussi un accroissement. Les plaintes, 6017 en 2012, atteignent un plus haut historique (+4,9%/2011). Les demandes d'accès indirect explosent : +75% ! Ces 3682 demandes permettent à la CNIL de vérifier la validité des mentions portées dans les fichiers de police à la demande des personnes concernées.

Pour Isabelle Falque-Pierrotin, cette croissance est due d'une part à la sensibilisation des citoyens (une des priorités de la CNIL) plus prompts à se poser des questions, d'autre part à la numérisation des activités humaines qui se poursuit. La présidente de la CNIL voudrait que le sujet de la protection des données personnelles soit une Grande Cause Nationale, ce qui faciliterait la promotion du sujet, notamment à la télévision.

Les CIL continuent leur déploiement, poussés par la réforme européenne

Pour l'aider, la CNIL peut compter sur toujours plus de CPDCP (correspondants à la protection des données personnelles), aussi appelés CIL (correspondants informatique et liberté). 10709 organismes ont ainsi désigné un CIL, soit 24% de plus que l'année passée. Disposer d'un CIL permet d'alléger les procédures vis-à-vis de la CNIL en échange d'une sorte d'auto-contrôle.

Ces CIL pourraient bientôt être obligatoires. Une réforme de la Directive européenne de 1995, en cours, pourrait aboutir en 2014 à cette évolution, qui réjouit la CNIL. Isabelle Falque-Pierrotin soutient en effet l'idée d'alléger les formalités bureaucratiques pour se concentrer sur les vraies difficultés.

Un projet de réforme (presque) bien vu...

Un projet de réforme (presque) bien vu

La réforme européenne est également soutenue par la CNIL sur un point de principe : tout traitement de données concernant un européen sera soumis à la réglementation européenne, même s'il est réalisé par une entreprise américaine (Google, Facebook...) ou autre.

Par contre, un point de la réforme inquiète la CNIL. Il serait envisagé que le traitement soit soumis à l'autorité compétente au principal établissement de l'entreprise concernée. Un citoyen français s'inquiétant des données le concernant dans le système d'information d'une entreprise située à Malte devrait donc saisir l'homologue maltais de la CNIL. La commission espère conserver la compétence pour tous les fichiers concernant des citoyens français.

La réforme devrait aussi aboutir à un renforcement des sanctions. Celles-ci pourraient ainsi atteindre 2% du chiffre d'affaires contre quelques milliers d'euros actuellement. Si les ridicules amendes actuelles sont dissuasives, c'est uniquement dans les TPE. Bien consciente de cette limite, la CNIL compte plus sur l'impact grave en terme d'image de marque d'une sanction rendue publique.

Mais Isabelle Falque-Pierrotin justifie que la publicité d'une sanction ne soit pas systématique, précisément parce que cette publicité doit conserver son poids propre, sa solennité et donc sa rareté. Les sanctions restent, il est vrai, marginales dans l'activité de la CNIL : 43 mises en demeure, 9 avertissements, 2 relaxes et 4 sanctions financières ont été prononcées en 2012.

Prévenir plutôt que sanctionner

La politique de la CNIL est d'ailleurs, d'une manière générale, de privilégier la promotion a priori de la conformité aux bonnes pratiques par rapport à la sanction a posteriori.

L'autorité administrative indépendante multiplie à cette fin les partenariats : AMF (Association des Maires de France), SNCF... Elle travaille avec les professionnels de la domotique et travaillant sur le nouveau compteur électrique Linky pour permettre la création de services avals sans permettre de violation de la vie privée. Accompagner l'innovation est une orientation voulue par Isabelle Falque-Pierrotin.

La CNIL met en place également des outils pédagogiques comme des fiches et des guides très pratiques. Ces fiches et guides sont téléchargés des dizaines de milliers de fois, y compris, parfois, dans leurs versions anglaises.

Cette politique de la multiplication des guides et fiches après une large concertation n'est pas sans rappeler la pratique du défunt Forum des Droits sur Internet (FDI) dont la fondatrice et présidente n'était autre qu'Isabelle Falque-Pierrotin. Celle-ci se targue de disposer, à la CNIL, de la meilleure équipe d'experts de toute l'Europe. La CNIL s'est ainsi vue confier par l'ensemble de ses homologues européens du G29 le pilotage du dossier Google.

Cloud, open data, big data...

Cloud, open data, big data

La CNIL travaille également sur des sujets lourds comme le Cloud, l'Open Data et le Big Data. Le Big Data, en particulier, pose un très gros problème de principe : par définition, il s'agit d'associer des données avant même de savoir ce que l'on va en faire. Or toute la logique de la démarche de protection des données personnelles repose précisément sur un stockage d'information et des traitements appropriés à une finalité. Comment, dès lors, accepter des traitements dont la finalité n'est pas a priori connue ?

Le problème de l'Open Data est un peu similaire. Des données publiques potentiellement sensibles peuvent être mises à disposition d'opérateurs privés sans que l'on sache a priori ce qui va en être fait.

La CNIL souhaiterait donc un large débat public autour du sujet du Big Data et de l'Open Data. Le Cloud, lui, a déjà fait l'objet d'une réflexion et de conseils pratiques.

STIC et réforme constitutionnelle au calendrier 2013

L'agenda 2013 de la CNIL comporte également deux autres sujets chauds. Le premier, en mai, sera la publication du rapport sur l'examen complet du STIC. Le très controversé fichier de police a fait l'objet d'un contrôle très approfondi de plus de deux mois.

Le second concerne la constitutionnalisation du droit à la protection des données personnelles. Isabelle Falque-Pierrotin voudrait que la France suive l'exemple de 13 autres pays européens à ce sujet à l'occasion de la réforme constitutionnelle prévue cet été.

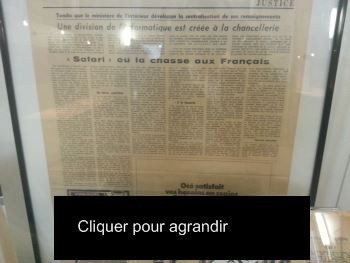

Un monument historique sous vitrine à la CNIL

Dans le hall de la CNIL, une vitrine présente ce qui constitue un véritable monument historique : l'article du 21 mars 1974 paru dans Le Monde et intitulé « Safari ou la chasse aux Français ». Cet article, dénonçant le projet Safari du Ministère de l'Intérieur, est à l'origine du premier grand scandale concernant un traitement de données personnelles. Il a abouti à la loi de 1978 dite « Informatique et Liberté » et donc à la création de la CNIL.