Les outils LLM d'Orca aident à détecter les exploits de type Log4j

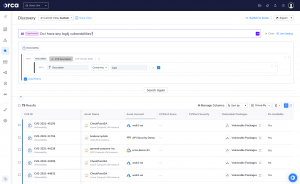

L'outil de recherche d'Orca Security utilise des requêtes en langage naturel pour identifier les vulnérabilités de type Log4j.

Selon Orca Security, l'option de recherche d'actifs dans le cloud ajoutée à sa plateforme de sécurité dans le cloud, vise à aider les utilisateurs d'entreprise à déceler les mauvaises configurations cachées dans le cloud pour éviter les vulnérabilités de type Log4j., Soutenue par de grands modèles de langage, la fonctionnalité profite de l'intégration Azure et OpenAI existante d'Orca et la combine avec Elasticsearch et d'autres technologies d'IA internes, de sorte que les utilisateurs puissent poser des questions en langage naturel comme « Y a-t-il une vulnérabilité Log4j publique ? » ou « Y a-t-il des bases de données non cryptées exposées à Internet ? ». « Grâce à cette recherche pilotée par l'IA d'Orca, les utilisateurs, quel que soit leur niveau de compétence, pourront effectuer des recherches dans leur environnement cloud et les utilisateurs avancés pourront élaborer des requêtes complexes et granulaires beaucoup plus rapidement que n'importe quel humain », a déclaré Gil Geron, directeur général et cofondateur d'Orca Security. Les capacités de recherche pilotées par l'IA sont actuellement disponibles pour les clients de l'éditeur sur demande, sans coût supplémentaire. Elles seront bientôt généralement disponibles sur la plateforme de sécurité cloud du fournisseur.

Des exigences techniques élevées

Selon M. Geron, les outils existants effectuent des recherches sur les actifs du cloud soit en codant dans un langage de requête, soit en utilisant un générateur de requêtes, ce qui nécessite des compétences spécifiques. « Pour créer des recherches précises et granulaires, ces méthodes obligent souvent les utilisateurs à parcourir des documentations conséquentes ou à faire une formation », a expliqué le dirigeant. « Plus la création des requêtes de recherche est difficile, plus il y a de chances qu'elles soient mal configurées et que les données soient de mauvaise qualité », a-t-il ajouté. Cela signifie que la recherche dans le cloud n'est accessible qu'à des utilisateurs qualifiés et que les autres utilisateurs moins techniques, comme les équipes de conformité et de gouvernance des risques, sont dépendants de ces utilisateurs, avec, pour conséquence, une sous-utilisation de la recherche dans le cloud et des décisions mal éclairées.

Rationaliser la découverte des actifs du cloud

Les environnements cloud hébergent un tas d'actifs critiques pour l'entreprise, notamment des machines virtuelles, des bases de données, des instances de stockage, des conteneurs, des composants réseau, des applications, etc. D'où l'importance de disposer d'un outil de découverte des actifs cloud simple et évolutif, capable d'identifier, de classer et de cartographier tous les actifs numériques. La recherche sans agent d'Orca, pilotée par l'IA, permet d'identifier et de répondre aux risques « zero-day », d'optimiser les actifs cloud, de comprendre l'exposition aux menaces et de faciliter ainsi les décisions basées sur les données. « Orca a fait de gros efforts pour mettre au point une plateforme simplifiant la sécurité du cloud, il est donc logique qu'elle réponde au besoin de visibilité des équipes de sécurité pour prendre en charge le développement natif du cloud en rapide évolution », a déclaré Melinda Marks, analyste chez ESG Global. « L'application de l'IA générative est également utile pour permettre aux équipes de sécurité ou aux responsables de la sécurité (y compris les développeurs, DevOps, ingénieurs de fiabilité des sites) de créer facilement des requêtes pouvant générer les informations dont ils ont besoin pour accélérer la remédiation », a-t-elle ajouté. Le fournisseur revendique aussi une visibilité à 100 % pour la découverte des actifs délivrée par sa technologie brevetée SideScanning, qui, combinée à cette recherche pilotée par l'IA, devrait assurer une protection complète des actifs du cloud.