Emergency Responder et d'autres produits de Cisco vulnérables

Les dernières vulnérabilités corrigées par Cisco pourraient donner aux attaquants un accès root, permettre un déni de service ou une escalade des privilèges.

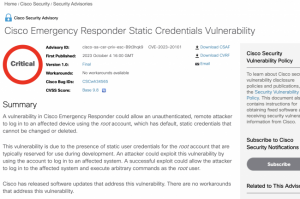

En fin de semaine dernière, Cisco a corrigé des vulnérabilités d'authentification, d'élévation de privilèges et de déni de service dans plusieurs de ses produits, dont l'un est utilisé pour localiser les appelants du numéro d'urgence 9-1-1 aux États-Unis. La faille dans Emergency Responder est liée à la présence d'informations d'identification statiques par défaut pour le compte root utilisées pendant le développement, mais jamais supprimées. Problème : ces informations d'identification ne peuvent être ni modifiées, ni supprimées par les utilisateurs, offrant ainsi une porte dérobée permanente à des attaquants qui pourraient l'exploiter pour exécuter des commandes sur les systèmes concernés avec les privilèges les plus élevés possibles. Couplée avec Unified Communications Manager, la solution Emergency Responder améliore la fonctionnalité d'appel du 9-1-1 avec une capacité de localisation des appelants du numéro d'urgence de façon à acheminer les appels vers le point de réponse de sécurité publique approprié. Le produit permet également aux services d'urgence de surveiller de manière dynamique le déplacement des appelants ou des téléphones. Les informations d'identification root statique ne sont présentes que dans la version 12.5(1)SU41 du logiciel et ont été corrigées dans la version 12.5(1)SU5. La version 14 du firmware, ainsi que les versions 11.5 et antérieures ne sont pas concernées. La faille, répertoriée sous la référence CVE-2023-20101, est considérée comme critique.

Une vulnérabilité DoS dans un point de terminaison API de Cisco

Une autre vulnérabilité affectant Emergency Responder, ainsi que plusieurs autres produits Unified Communications, détectée dans un point de terminaison API, pourrait conduire à une attaque par déni de service. La faille peut être exploitée sans authentification en envoyant des requêtes spécifiquement conçues au point de terminaison API vulnérable et accroître l'usage du CPU, ce qui pourrait empêcher l'accès à l'interface de gestion web des appareils ou entraîner des retards dans le traitement des appels. La vulnérabilité, référencée CVE-2023-20259, est considérée comme très grave et affecte Emergency Responder, Prime Collaboration Deployment, Unified Communications Manager (Unified CM), Unified Communications Manager IM & Presence Service (Unified CM IM&P), Unified Communications Manager Session Management Edition (Unified CM SME) et Unity Connection. Cisco a publié des mises à jour du firmware pour tous les systèmes concernés.

Une faille à escalade de privilèges dans Network Services Orchestrator

Une troisième faille, portant la référence CVE-2021-1572, et corrigée dans Network Services Orchestrator (NSO), pourrait conduire à une élévation de privilèges si un attaquant a accès à un compte à faible privilège sur le système et que le serveur Secure Shell (SSH) pour l'interface de ligne de commande (CLI) est activé. Le problème est dû au fait que le service SFTP s'exécute avec les mêmes privilèges que le compte utilisé pour activer le serveur SSH intégré et que ce compte est en accès root par défaut. « Tout utilisateur pouvant s'authentifier auprès du serveur SSH intégré peut exploiter cette vulnérabilité », a mis en garde Cisco dans son avis. « Par défaut, tous les utilisateurs de Cisco NSO disposent de cet accès si le serveur est activé. La bonne nouvelle est que le serveur SSH intégré est désactivé par défaut dans l'installation d'un système NSO. La mauvaise nouvelle est que la plupart des versions supportées de NSO sont affectées quand SSH est activé. La même vulnérabilité, initialement rendue publique en août, affecte ConfD, un framework pour la gestion des appareils. Les derniers avis de Cisco pour NSO et ConfD comportent plus d'informations sur les versions impactées et la disponibilité des versions corrigées.