Les services Google victimes d'une attaque man-in-the-middle

Des pirates ont obtenu un certificat numérique valide pour n'importe quels services de Google à partir d'un fournisseur de certificats néerlandais a expliqué un chercheur en sécurité. Google a indiqué que les utilisateurs iraniens seraient les principales cibles.

Un chercheur en sécurité a indiqué qu'un certificat d'authentification pour les sites Google a été volé et probablement utilisé. Des pirates peuvent utiliser ce certificat pour conduire des attaques de type « man-in-the-middle » ciblant les utilisateurs de Gmail, le moteur de recherche de Google ou tout autre service exploité par la firme de Mountain View. « C'est un carton d'invitation pour tous les sites de Google », résume Roel Schouwenberg, chercheur sur les malware chez Kaspersky Lab. «[Les attaquants] pourrait utiliser un empoisonnement du cache DNS, intégrer un faux site via le certificat et bingo, ils obtiennent l'identification de l'utilisateur », a déclaré Andrew Storms, directeur des opérations de sécurité chez nCircle Security.

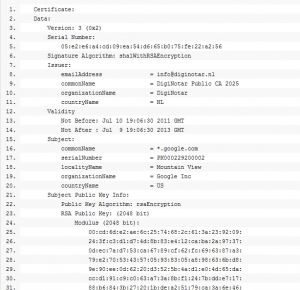

Les attaques « Man in the middle » pourraient également être lancées au moyen de spam avec des liens menant sur un site qui ressemble au vrai Gmail. En surfant sur ce lien, les internautes s'exposent à voir leur identifiant de connexion et leur mot de passe détournés. Les détails sur le certificat en question ont été affichés sur Pastebin.com samedi dernier. Pastebin.com est un site public, où les développeurs - y compris les pirates - publient des exemples de code source.

Selon Roel Schouwenberg, le certificat SSL (secure socket layer) est valide, et a été émis par DigiNotar, une entreprise de certification néerlandaise. DigiNotar a été acquise au début de l'année par la société Vasco, basée à Chicago et qui se présente sur son site comme «un leader mondial dans l'authentification forte. ». Vasco n'a pas répondu à une demande de commentaires.

Le chercheur en sécurité et développeur Jacob Applebaum a confirmé lui aussi que le certificat était valide dans une réponse par courriel aux questions de nos confrères de Computerworld, tout comme Moxie Marlinspike chercheur sur SSL qui a posté sur Twitter « Oui, juste vérifié la signature, que pastebin. Le certificat google.com est réel.

Un Etat derrière ce vol ?

On ignore si le certificat a été obtenu en raison d'un manque de vigilance de DigiNotar ou par un vol du certificat lors de l'attribution du certificat à un site. Roel Schouwenberg a demandé à DigiNotar de fournir rapidement de plus amples informations. « Compte tenu des liens avec le gouvernement et les secteurs financiers, il est extrêmement important que nous trouvions très rapidement les raisons de ce vol », a déclaré le chercheur.

La situation n'était pas sans rappeler l'épisode révélée en mars dernier. Un pirate avait obtenu des certificats pour certains des plus grands sites du web, dont Google et Gmail, Microsoft, Skype et Yahoo. Comodo, société de certification avait déclaré que neuf certificats avaient été frauduleusement émis. Comodo avait initialement suspecté le gouvernement iranien, mais quelques jours plus tard, un jeune hacker iranienne avait revendiqué le vol des certificats.

Aujourd'hui, Roel Schouwenberg pense que « l'implication d'un Etat est l'explication la plus plausible » pour l'acquisition du certificat délivré par DigiNotar. Il précise « la première raison concerne le type d'informations visées, les utilisateurs Google, cela s'apparente à une opération de renseignement. Deuxièmement, ces attaques ne fonctionnent que lorsque le pirate a un certain contrôle sur le réseau, mais pas sur la machine ».

Le certificat google.com n'a pas encore été révoqué par DigiNotar, même si il a été émis le 10 juillet. En mars dernier lors de l'affaire Comodo, les principaux éditeurs de navigateur web, Google, Microsoft et Mozilla, ont très rapidement mis à jour leur produit pour ajouter les certificats volées dans leur liste noire. Andrew Storm dit s'attendre à ce que Google Chrome soit rapidement mis à jour, et que Microsoft, Mozilla et d'autres feront de même prochainement. Google a averti les utilisateurs des risques et a indiqué dans un message que le cibles visées seraient a priori des abonnés iranien.

Illustration: preuve du certificat sur pastbin

Crédit Photo: D.R