Les VPN Cisco, Palo Alto, F5 et Pulse touchés par des failles

D'après le Département américain de la sécurité intérieure (DHS), des packs VPN de Cisco, Palo Alto, F5 et Pulse présentent des défauts de sécurisation des tokens et des cookies. Des correctifs sont en cours de déploiement.

Le Département américain de la sécurité intérieure a émis un avis de sécurité pour alerter sur un possible défaut de sécurisation des tokens et des cookies de certains packs logiciels VPN de Cisco, Palo Alto, F5 et Pusle. Ces bogues pourraient permettre à des acteurs malveillants d'envahir et de prendre le contrôle du système de l'utilisateur final. L'avertissement de l'agence Cybersecurity and Infrastructure Security Agency (CISA) du Departement of Homeland Security (DHS) arrive après un avis du Computer Emergency Response Team (CERT) de la Carnegie Mellon University selon lequel de multiples applications VPN stockent les cookies d'authentification et/ou de session dans une mémoire et/ou dans des fichiers logs non sécurisés. « Si un attaquant a un accès persistant au terminal d'un utilisateur VPN ou exfiltre le cookie en utilisant d'autres méthodes, il peut reproduire la session et contourner d'autres méthodes d'authentification », écrit ainsi le CERT. « Un attaquant pourrait alors avoir accès aux mêmes applications que l'utilisateur à travers sa session VPN ».

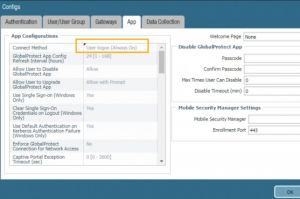

Selon l'avis du CERT, les produits et versions des éditeurs suivants stockent leur cookie de manière non sécurisée dans des fichiers logs : Palo Alto Networks GlobalProtect Agent 4.1.0 pour Windows et GlobalProtect Agent 4.1.10 et versions antérieures pour macOS (CVE-2019-1573), de même que les versions Pulse Secure Connect Secure antérieures aux versions 8.1R14, 8.2, 8.3R6 et 9.0R2. Les produits et versions des éditeurs suivants stockent leurs cookies dans une mémoire non sécurisée : Palo Alto Networks GlobalProtect Agent 4.1.0 pour Windows et GlobalProtect Agent 4.1.10 et antérieurs pour macOS ; les versions Pulse Secure Connect Secure antérieures aux versions 8.1R14, 8.2, 8.3R6 et 9.0R2 de même que Cisco AnyConnect 4.7.x et versions antérieures. Le CERT indique par ailleurs que la version 4.1.1.1 de GlobalProtect Agent de Palo Alto Networks corrige cette vulnérabilité.

Un défaut de sécurité connu de F5 depuis 2017

Concernant l'avertissement du pack F5, l'agence précise que le problème de stockage non sécurisé dans la mémoire a été identifié dès 2013, mais qu'il n'a toujours pas été corrigé. Selon le même avis, il apparaît également que F5 avait connaissance de ce défaut de sécurisation dans le stockage des logs depuis 2017 et qu'il a été corrigé dans les versions 12.1.3 et 13.1.0 et suivantes. On peut trouver plus d'informations à ce sujet ici. Le CERT précise encore qu'il ne sait pas si, à la date de publication de l'avis, si des correctifs ont été émis pour Cisco AnyConnect et Pulse Secure Connect Secure. Selon le CERT, la découverte de la vulnérabilité est à mettre au crédit du National Defense ISAC Remote Access Working Group.