Level 3 et Cisco s'unissent pour lutter contre un botnet sophistiqué

Deux géants des télécoms et des réseaux, Level 3 et Cisco, réagissent ensemble à un groupe d'attaquants particulièrement coriaces. Ils invitent les ISP et FAI du monde entier à se joindre à eux pour, non seulement identifier, mais détruire cette attaque.

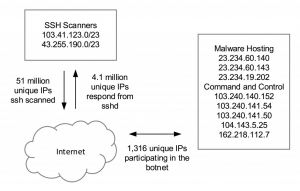

Level 3 et le Talos Security Intelligence and Research Group, un groupe de recherche formé par Cisco, s'unissent pour contrer un groupe d'attaquants, nommé SSHPsychos (ou Groupe 93) repéré en juin 2014. Ce groupe d'attaquants utilise Secure Shell (SSH) le protocole de communication pour distribuer un bot Linux DDoS sophistiqué. Les données fournies par Level 3 ont confirmé la taille de l'attaque, qui, parfois, a représenté plus de 35% du trafic total SSH. Elle a été identifiée par le MalwareMustDie, l'an passé, Fire Eye l'a également repérée et mène une action contre lui.

Les attaquants utilisent en particulier une liste de plus de 300 000 mots de passe uniques afin de deviner les mots de passe utilisés. Cisco a remarqué au cours du premier trimestre que le nombre de tentatives d'authentification SSH du netblock utilisé par le groupe d'attaquants était plus grand que le nombre de tentatives effectuées par tous les autres hôtes combinés.

Une fois la connexion SSH réussie, l'acteur malveillant, implante le malware XOR.DDoS sur le système de sa cible. Les chercheurs ont noté que XOR.DDoS est différent des autres robots DDoS, car il est écrit en C / C ++ et utilise un composant rootkit pour rester implanté. Ce malware peut lancer des attaques DDoS contre une liste de cibles fournies par le serveur de commande et de contrôle (Command & Control Server), il peut également télécharger et exécuter d'autres fichiers.

Sur le même sujetSécurité : CheckPoint achète Lacoon, Singtel s'offre TrustwaveLevel 3 a bloqué ces attaques

Après avoir constaté que les alertes et les rapports publiés par des acteurs de la sécurité informatique n'ont pas découragé l'attaque, Level 3 et Cisco ont décidé d'agir et essayé de stopper ce malware. Ils ont d'abord voulu s'informer au maximum sur lui, l'ont évalué et ont ensuite écarté les capacités de routage pour les netblocks utilisés par les cybercriminels. Ils ont même exhorté les autres opérateurs du réseau à faire de même. Level 3 a bloqué ces attaques à l'intérieur de son réseau mondial et limité la capacité du groupe de menaces pour compromettre les systèmes et les logiciels malveillants.

Ensemble, Level 3 et Cisco ont pu identifier les serveurs à partir desquels provenaient les attaques afin de les couper de leurs connexions Internet. Ils ont demandé à d'autres opérateurs de backbone de bloquer les adresses IP reconnues. En bloquant le trafic illégal, un FAI rend plus difficile et plus coûteux pour les attaquants ce type d'agression. Ces mesures ont ralenti les activités de SSHPsychos. À un moment donné, le groupe a déplacé ses opérations et changé les malwares qu'il utilisait ainsi que les adresses IP de ses serveurs C&C. Il est probable qu'ils vont procéder à d'autres changements pour ressusciter leurs capacités DDoS.