Mirai essaye d'étendre son emprise au SD-WAN

Après les périphériques connectés, le malware Mirai s'attaque aujourd'hui aux équipements SD-WAN pour accroitre la portée de ses attaques.

Mirai, le malware qui a détourné des centaines de milliers d'appareils connectés à Internet pour lancer des attaques DDoS massives, essaye de recruter des matériels au-delà des périphériques IoT. En effet, le logiciel inclut désormais du code pour exploiter une vulnérabilité dans les équipements SD-WAN.

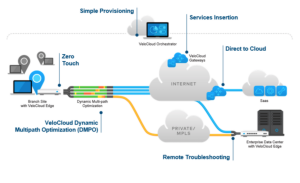

Il s'agit en l'occurrence de la série d'appliances SD-WAN SDX de VMware dont le logiciel a déjà reçu une mise à jour corrigeant la vulnérabilité. Mais en ciblant cet équipement spécifique, les auteurs de Mirai veulent montrer qu'ils peuvent cibler d'autres équipements que les caméras de sécurité et les récepteurs numériques et qu'ils peuvent s'attaquer à tous les appareils connectés vulnérables. « Il est probable que Mirai va chercher à recruter autant d'appareils que possible », a déclaré Jen Miller-Osborn, directrice-adjointe de la recherche des menaces au sein de l'Unité 42 de Palo Alto Networks, qui a publié un rapport sur Mirai.

Le SD-WAN, nouvelle cible de Mirai

« Même si l'exploit contre les appliances SD-WAN marque une étape pour Mirai, cela ne représente pas un changement radical dans la manière dont ses auteurs abordent leur travail », a encore déclaré Jen Miller-Osborn. Selon elle, « leur objectif est d'arriver à ajouter n'importe quel dispositif au botnet, quel qu'il soit. Et si Mirai a ciblé ces périphériques SD-WAN, ce n'est pas pour tirer parti de leurs capacités SD-WAN, mais uniquement parce qu'ils sont affectés par une vulnérabilité qu'il peut exploiter ».

La vulnérabilité elle-même a été découverte l'an dernier par des chercheurs indépendants qui l'ont signalé à VMware, lequel a pu ensuite la corriger dans une version logicielle ultérieure. Mais, selon le rapport de l'Unité 42, une nouvelle variante de Mirai découverte récemment inclut néanmoins des capacités pour exploiter la faille. Selon l'Unité 42, les auteurs de Mirai mettent régulièrement à jour leur logiciel pour ajouter de nouvelles cibles à la liste, et leur tactique, qui, à l'origine, consistait uniquement à cibler des dispositifs utilisant des identifiants par défaut, a évolué en stratégie d'exploitation des vulnérabilités de nombreux dispositifs. La variante du malware Mirai mis à jour comprend pas moins de huit nouveaux exploits.

Attention au trafic anormal

La mouture corrigée du logiciel SD-WAN de VMware est la version SD-WAN Edge 3.1.2. Mais comme le précise un avis de sécurité de VMware, la vulnérabilité affecte toujours la version SD-WAN Edge 3.1.1.1 et les versions antérieures. Après la publication du rapport de l'Unité 42 de Palo Alto Networks, VMware a publié un message dans un blog pour indiquer qu'il menait sa propre enquête. La capacité de détecter si une implémentation SD-WAN donnée a été compromise dépend fortement du niveau de surveillance mis en place sur le réseau. « Tous les produits qui permettent à une équipe IT de détecter un trafic inhabituel sortant ou entrant d'une appliance affectée est capable de signaler cette activité. Sinon, il est difficile de remarquer quelque chose d'anormal », a déclaré Mme Miller-Osborne. « On peut facilement passer à côté si on ne détecte pas les anomalies de performance ou si on n'est pas alerté par un acteur extérieur ».