PC Anywhere : publication par un chercheur d'une faille critique

Un chercheur publie le code d'un exploit capable de faire crasher le logiciel pcAnywhere de Symantec.

Un code malveillant capable d'exploiter une vulnérabilité identifiée récemment dans le logiciel de contrôle de PC à distance pcAnywhere a été publié sur Internet. L'exploit expose les utilisateurs du produit de Symantec à d'éventuelles attaques susceptibles de perturber le fonctionnement du logiciel.

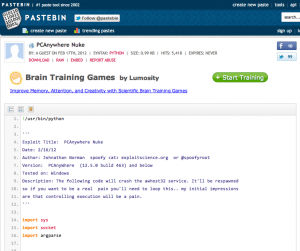

C'est Johnathan Norman, directeur de recherche en sécurité chez Alert Logic, lequel vend des solutions de sécurité pour les réseaux, qui a publié ce code sur Pastebin vendredi.Manifestement, le code peut être utilisé pour faire planter une fonction importante de pcAnywhere appelée awhost32. Selon le chercheur, « la mise en déni de service (DoS) n'est pas persistante, parce que le processus awhost32 est redémarré automatiquement. » Cela signifie que les attaquants éventuels doivent exécuter l'exploit en boucle pour créer des perturbations durables.

Jonathan Norman affirme avoir identifié un certain nombre d'autres vulnérabilités dans pcAnywhere quand il a été amené à enquêter sur un problème plus grave d'exécution de code à distance, une faille que Symantec a corrigé le mois dernier. « Je ne sais pas encore ce que je vais faire de toutes ces vulnérabilités, » a déclaré Jonathan Norman dans un blog, vendredi.

Même les versions mises à jour sont concernées

Selon le chercheur, l'exploit rendu public est actif, y compris contre les versions entièrement mises à jour de pcAnywhere. « Symantec a été informé de la publication de ce code et examine le problème, » a déclaré un porte-parole de Symantec par mail. Mais l'entreprise de sécurité ne peut pour l'instant fournir plus d'information sur la question.

La divulgation de ces vulnérabilités intervient après que des pirates liés au groupe d'hacktivistes Anonymous ont livré le code source de pcAnywhere sur Internet au début du mois. Début janvier, suite au vol du code source de pcAnywhere, Symantec avait recommandé aux utilisateurs de ne plus utiliser l'application, jusqu'à la disponibilité de correctifs destinés à résoudre des problèmes liés à plusieurs vulnérabilités présentes dans le produit. Un peu plus tard, l'entreprise avait livré, après avoir publié plusieurs correctifs successifs, une version propre et entièrement restaurée de pcAnywhere.

Cependant, la divulgation du code source expose davantage le produit et peut, en théorie, permettre la découverte d'autres vulnérabilités. Déjà, un chercheur anonyme a analysé les fichiers et les documents rendus publics par la fuite. Selon ses conclusions publiées par l'Institut InfoSec, l'application n'aurait pas beaucoup évolué au fil des années. Selon lui, la version actuelle a été probablement développée sur la base de l'ancien code, au lieu d'être réécrite.