Test CyCognito, solution de monitoring de la cybersécurité en continu

La plate-forme CyCognito analyse les réseaux comme le font les pirates informatiques, c'est à dire depuis l'extérieur, sans aucune aide et sans profiter d'une règle favorable aménagée dans le processus interne. Nos confrères de CSO donnent leur avis sur la solution.

Dès l'origine, beaucoup d'efforts ont été consacrés pour embaucher des testeurs d'intrusion qui devaient essayer de franchir les barrières de sécurité des réseaux. Ils rédigeaient ensuite leurs conclusions et signalaient aussi au passage les failles ou les vulnérabilités qu'ils avaient identifiées afin qu'elles soient corrigées avant d'être découvertes et exploitées par de vrais attaquants. Tout le monde y a eu recours, même l'armée, qui surnommé ses testeurs d'intrusion les « équipes rouges ». Une équipe rouge expérimentée pouvait découvrir un tas de menaces auparavant inconnues.

Ces tests d'intrusion réalisés par des humains sont devenus moins utiles à mesure que les réseaux prenaient de l'expansion. Aujourd'hui, même en y consacrant deux semaines, la capacité de la plupart des équipes spécialisées dans les tests d'intrusion à passer au crible un réseau couvre un très faible pourcentage, moins de 1 %. Et l'utilité d'un rapport sur un ou deux serveurs d'applications se pose, alors que des centaines ou des milliers d'entre eux sont déployés dans le monde entier. La situation s'est encore compliquée avec le passage au cloud, à la virtualisation et aux réseaux définis par logiciel. En quelques heures, des ressources peuvent apparaître et disparaître, et les serveurs virtuels sont souvent abandonnés et oubliés. Souvent aussi, les équipes IT internes n'ont pas une idée précise de tous leurs actifs. Alors que dire des testeurs d'intrusion externes sollicités peut-être une fois par an ?

Elargir les tests d'intrusion

Pour essayer d'automatiser ce que les équipes de tests d'intrusion avaient l'habitude de faire, l'industrie a bien mis en place des scanners de vulnérabilité. Mais ils sont limités par leur programmation et ne peuvent scanner que les ressources connues des équipes informatiques ou celles figurant dans une plage d'adresses IP bien définie. Or ce n'est pas comme ça que les hackers opèrent. Ces derniers se réjouissent plutôt quand ils réussissent à compromettre un actif inconnu, un serveur hors d'une plage IP définie, un actif cloud ou même un serveur connecté situé en dehors du contrôle direct d'une entreprise en aval de la chaîne logistique.

La plate-forme CyCognito a été conçue pour offrir les mêmes avantages que les tests d'intrusion à l'ancienne, mais sur une base continue et pour les réseaux d'entreprise modernes et globaux composés d'actifs physiques et virtuels mixtes. En fait, elle analyse les réseaux comme le feraient des pirates informatiques, de l'extérieur, sans aucune aide et sans profiter d'une règle favorable aménagée dans le processus interne.

Fonctionnement de CyCognito

Contrairement à la plupart des autres tests réalisés par nos confrères de CSO, la plate-forme CyCognito n'a nécessité aucune configuration. Il ne faut rien installer sur le réseau hôte et la solution n'a pas non plus besoin d'utiliser des ressources internes. Les concepteurs de la plate-forme CyCognito pensent qu'un acte simple, comme la définition d'adresses IP, introduit un biais dans le test. Et, de la même manière que les pirates informatiques ne disposent d'aucun paramètre à partir duquel travailler, un outil de surveillance de la surface d'attaque doit aussi s'en passer.

CyCognito entretient un réseau de plus de 60 000 robots répartis sur Internet. Les robots sont constamment à la recherche de ressources connectées à Internet et cataloguent leurs résultats, un peu comme Google recherche de nouvelles pages Web. Actuellement, environ 3,5 milliards d'actifs ont été découverts par CyCognito, et ce nombre ne cesse de croître. C'est à peu près la totalité de l'Internet. Quand CyCognito est mandaté pour effectuer une surveillance continue de la surface d'attaque des actifs d'une entreprise, la plate-forme se met au travail, recueille ce qu'elle sait déjà et complète ses informations. La tarification du service est échelonnée et basée sur le nombre d'actifs identifiés dans la surface d'attaque de l'entreprise. CyCognito propose aussi des abonnements annuels pour une surveillance continue.

Un test type

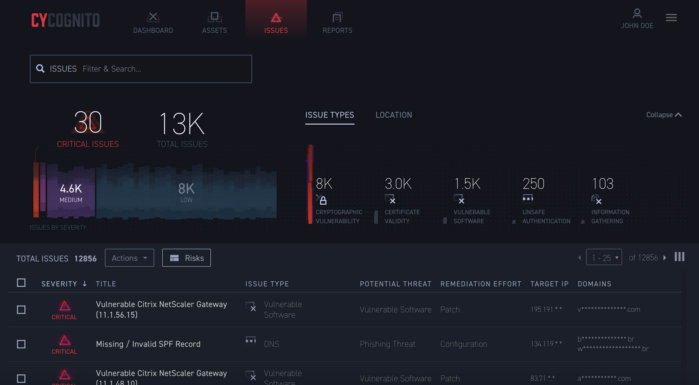

Lors des tests réalisés par nos confrères de CSO, CyCognito a pu trouver l'infrastructure physique d'une entreprise, y compris ses dispositifs IoT, son infrastructure cloud, les actifs de tiers et plusieurs serveurs virtuels apparemment abandonnés depuis des années. Le moteur a ensuite regroupé ces ressources dans un tableau de bord accessible par l'entreprise demandeuse du service.

CyCognito est toujours à l'affût. Les clients utilisant la plate-forme ont accès à leur propre tableau de bord personnalisé dans lequel ils peuvent voir tous les dangers menaçant la sécurité de l'ensemble de l'entreprise. (Crédit : John Breeden II)

Une fois que CyCognito a trouvé les assets actifs, la plate-forme les sonde comme le ferait un testeur de pénétration ou un hacker qualifié. L'analyse progresse lentement et ne déclenche aucune alarme de sécurité intégrée. Pour effectuer ces tâches, la plate-forme utilise son réseau de 60 000 robots.

Dans les tests de CSO, la plate-forme CyCognito a non seulement localisé des milliers de vulnérabilités, mais elle a aussi trouvé des erreurs de configuration des applications, elle a identifié les faiblesses de cryptage, repéré des actifs qui délivraient des informations pouvant être utilisées dans des attaques de phishing, et des actifs critiques dont les systèmes d'authentification étaient insuffisants.

Fort de ces informations, CyCognito a commencé à trier les milliers de données brutes en alertes utiles. Par exemple, les alertes ont été évaluées en fonction de l'ampleur des dommages réels en cas d'exploitation des défaillances.

Au lieu de regrouper les menaces par gravité, CyCognito évalue chaque vulnérabilité en fonction des dommages réels pouvant affecter le réseau existant. Ce n'est qu'ensuite qu'ils sont classés par ordre de priorité. (Crédit : John Breeden II)

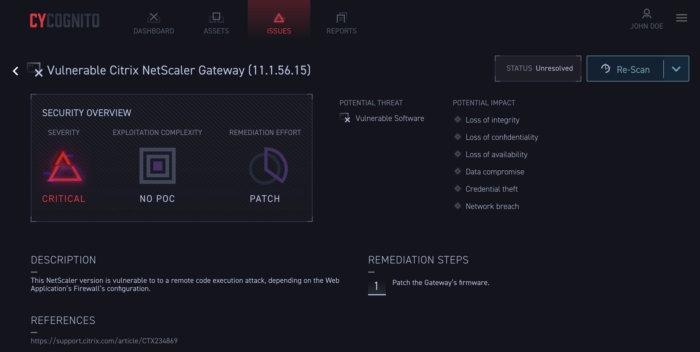

Le niveau d'alerte peut augmenter fortement si un exploit s'avère relativement plus facile à réaliser qu'un autre qui demanderait beaucoup plus de temps et d'efforts à un éventuel hacker. CyCognito a aussi donné la priorité aux problèmes les plus faciles à résoudre par les équipes IT. S'il est possible de corriger une vulnérabilité critique en installant un correctif facilement disponible, CyCognito suggère de le faire avant de passer à des tâches plus complexes.

Les problèmes détectés par CyCognito sont regroupés en fonction de leur gravité, de leur difficulté à être exploités, du danger qu'ils représentent pour le réseau et de la facilité avec laquelle ils sont résolus. Ici, un problème critique peut être corrigé par un simple correctif, et il apparaît donc en haut de la liste des tâches. (Crédit : John Breeden II)

Une fois la vulnérabilité corrigée, les utilisateurs peuvent demander à CyCognito de procéder immédiatement à une nouvelle analyse de cette ressource depuis leur console de gestion. Ou alors, ils peuvent simplement attendre et laisser agir la surveillance en continu du programme.

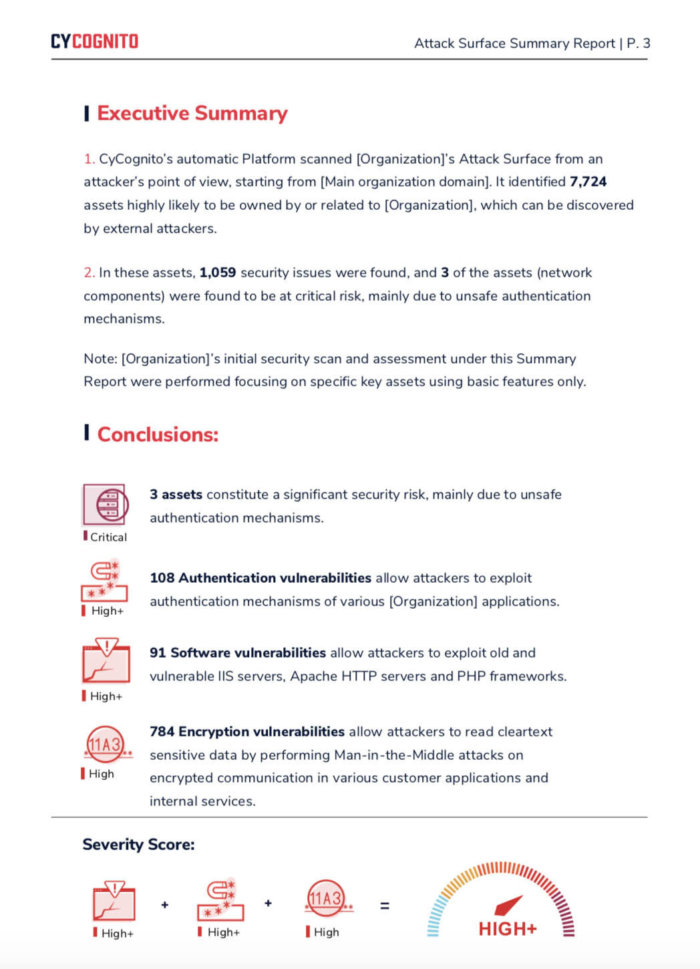

Le tableau de bord est plutôt agréable, même s'il est clairement fait pour des équipes IT. Pour informer les dirigeants sur les problèmes de réseau et la correction des vulnérabilités, il est possible de générer des rapports PDF bien écrits et très graphiques qui donnent un aperçu de la santé du réseau et des types (et du nombre) de vulnérabilités encore présentes. Des rapports ultérieurs, faciles à comprendre par des personnels non techniques, permettent de suivre les efforts de sécurisation de l'ensemble de l'entreprise.

Pour se mettre à la portée de tous, la plate-forme CyCognito peut générer des rapports extrêmement bien écrits au format PDF qui décrivent simplement la nature des problèmes. (Crédit : John Breeden II)

Conclusion

Les tests d'intrusion à l'ancienne ne permettent plus d'embrasser les infrastructures de réseau modernes. La solution de CyCognito, plus adaptée à ces nouvelles infrastructures, permet d'assurer une surveillance continue de la surface d'attaque. Et cela, sans aucune installation, sans intervention humaine et sans connaissances techniques avancées.