Téléconférences : attention à la mise sur écoute par les pirates

Des chercheurs en sécurité ont réussi à s'introduire dans les réseaux de téléconférence de grandes entreprises et à manipuler les caméras vidéo pour espionner les réunions. H.D. Moore et Mike Tuchen ont rendu public leurs recherches réalisées pour le compte de l'entreprise de sécurité Rapid7. Ceux-ci expliquent la facilité avec laquelle des attaquants éventuels pourraient secrètement espionner des salles de réunion équipées de systèmes de conférence configurés pour recevoir des appels de n'importe qui par défaut. De leur côté, les vendeurs doivent trouver un juste équilibre entre sécurité et convivialité.

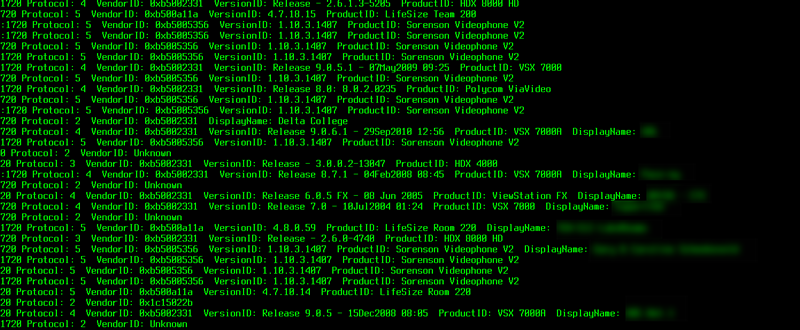

Le problème vient de la réponse automatique, une caractéristique que l'on trouve dans des produits de Cisco, Polycom et LifeSize. Cette fonction permet de connecter automatiquement des appels audio ou vidéo entrants. H.D Moore, directeur de la sécurité chez Rapid7, a écrit un programme capable de repérer les systèmes de téléconférence où cette fonction, qui présente un risque de sécurité majeur, a été activée par les administrateurs. En balayant 3% des réseaux adressables depuis l'Internet avec son programme (voir ci-dessous), le chercheur a trouvé 250 000 systèmes utilisant le protocole H.323, une spécification pour les appels audio et vidéo. Celui-ci affirme avoir trouvé plus de 5 000 entreprises avec des systèmes dont la réponse automatique était activée. Parmi les vendeurs de ces systèmes, il a listé Polycom, Cisco, LifeSize et Sony. « Au total, ces résultats permettent de penser qu'il y aurait près de 150 000 systèmes vulnérables, » a déclaré Rapid7.

Une vulnérabilité inquiétante pour les entreprises

Toujours selon l'entreprise de sécurité, une fois introduits dans une salle de conférence, les systèmes de vidéoconférence, même de premier prix, pourraient permettre à une personne de « lire un mot de passe à six chiffres sur un post-it situé à plus de 20 mètres de la caméra. » D'autre part, « dans un environnement silencieux, il a été possible d'entendre clairement les conversations dans le couloir par le biais des systèmes de visioconférence, » a écrit H.D Moore sur le blog de Rapid7. « Dans un autre test, il a été possible de surveiller le clavier d'un utilisateur et de voir avec précision le mot de passe qu'il avait tapé, en pointant simplement la caméra et en utilisant un zoom performant. » Cependant, le chercheur reconnaît que si toutes les fonctionnalités de sécurité des différents systèmes de téléconférence étaient activées, « personne ne serait capable d'utiliser ces produits pour passer un simple appel téléphonique » en raison de leur complexité, a-t-il déclaré dans une interview.

Souvent, les entreprises positionnent leurs systèmes de vidéoconférence en amont des firewalls pour faciliter leur usage. Mais cette solution pose de vrais problèmes de sécurité. Le déploiement des systèmes derrière un pare-feu peut être difficile, car les systèmes de téléconférence peuvent utiliser jusqu'à 30 protocoles différents pour gérer un appel. « Dans ce cas, il faut configurer le pare-feu pour permettre le passage des appels, » a expliqué le chercheur.

Selon Rapid7, Polycom, l'un des plus gros vendeurs de systèmes de téléconférence, livre la plupart de ses produits avec l'option de réponse automatique activée par défaut. Polycom explique qu'il recommande aux administrateurs de désactiver l'auto-réponse lors du déploiement d'un système à l'extérieur d'un firewall, faisant valoir que la plupart de ses systèmes étaient déployés derrière des pare-feu et fonctionnaient donc dans un environnement sécurisé. Selon Polycom, « les clients préfèrent avoir la fonction de réponse automatique activée, car celle-ci facilite la gestion à distance des systèmes de vidéoconférence par les administrateurs. » Cisco de son côté affirme ne pas avoir remarqué de nouvelles vulnérabilités logicielles dans ses produits de téléprésence. En ce qui concerne la réponse automatique, Cisco a déclaré que « sur tous les produits TelePresence, l'option doit être fixée par l'administrateur du réseau. »

LifeSize, une division de Logitech, a déclaré qu'elle livrait tous ses produits avec la réponse automatique désactivée par défaut. « Le déploiement sécurisé reste un défi pour les systèmes de visioconférence, et l'entreprise s'est engagée à simplifier le processus, » a-t-elle déclaré. Cette dernière a encore précisé qu'elle proposait un produit client-serveur NAT (Network Address Translation) sécurisé de traversée de pare-feu du nom de LifeSize Transit, qui permet aux administrateurs de configurer les systèmes de conférences derrière le firewall et d'appliquer un cryptage. La solution Connections de Lifesize, moins onéreuse, demande le téléchargement d'un programme sur l'ordinateur distant. Son service cloud permet de passer des appels cryptés derrière un pare-feu et offre un processus d'installation simple.

LifeSize essaye aussi de mieux informer ses clients. En début de semaine, le vendeur a lancé LifeSize Enablement Network. Il s'agit d'une série de clips vidéo de formation destinée à sensibiliser les clients sur ses produits. « Notre programme a été développé bien avant que les conclusions de Rapid7 ne soient connues, » a déclaré un porte-parole de LifeSize. Reste que dans l'ensemble, H.D Moore estime que les systèmes de téléconférence devraient être plus faciles à déployer et assurer la sécurité nécessaire, car, selon lui, ils « ne sont pas très bien compris par le personnel technique. »