Avec ADSecure-DC, Attivo vient renforcer la sécurité d'Active Directory

La solution de contrôleur de domaines ADSecure-DC (Domain Controller) d'Attivo Networks protège contre un comportement inapproprié des terminaux non gérés (non Windows).

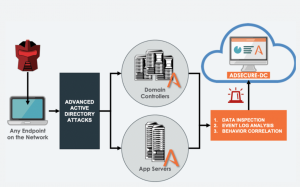

Annoncée jeudi dernier, l'offre ADSecure-DC d'Attivo Networks renforce la sécurité de Microsoft Active Directory, cible privilégiée des attaquants, en protégeant l'annuaire d'entreprise de Microsoft contre les menaces provenant de terminaux non Windows. Il y a un an environ, Attivo avait lancé un produit pour points d'extrémité capable de détecter les tentatives de requêtes suspectes vers Active Directory, d'intercepter ces requêtes et de les détourner. « Cette fonction peut être activée sur chaque machine Windows du point d'extrémité, mais dans certains environnements, il y a parfois des appareils Linux, Mac ou IoT sur lesquels il n'est pas possible de charger l'agent Windows, ou il peut y avoir un point d'extrémité Windows sur lequel on ne veut pas charger d'agent », a expliqué Carolyn Crandall, Chief Security Advocate et Chief Marketing Officer (CMO) d'Attivo. « Désormais, avec AD Secure Domain Controller, il est possible de détecter les attaques à partir de périphériques non gérés », a-t-elle ajouté. « Avec ADSecure-DC, l'agent se trouve sur le contrôleur de domaine lui-même », a encore expliqué Steve Griffiths, architecte en chef des produits Active Directory. ADSecure-EP empêche les attaquants de voir et d'accéder aux informations d'identification privilégiées dans Active Directory, et ThreatPath, vient identifier et corriger les informations d'identification exposées et à risque sur le point de terminaison. Outre l'identification des énumérations et des attaques ciblant Active Directory, ADSecure-DC détecte également les comportements suspects des utilisateurs en effectuant une inspection approfondie des paquets et une analyse du comportement, et en délivrant des alertes plus fiables.

Active Directory, une cible particulièrement attractive

Parce qu'il est utilisé par 90 % des entreprises dans le monde, Active Directory représente un vecteur d'attaque très intéressant pour les voleurs de données numériques. Il contient également un tas de données de grande valeur pour les attaquants. « Cette base de données cartographie et contrôle les profils utilisateurs, les ressources réseau et les services, si bien qu'elle contient non seulement une multitude d'informations sur tous les utilisateurs, mais aussi toutes les ressources auxquelles ils peuvent accéder », a expliqué Tony Anscombe, évangéliste en chef de la sécurité chez ESET, une société de sécurité informatique. Une fois que les attaquants ont compromis Active Directory, ils peuvent élever les privilèges, modifier les politiques de sécurité et de groupe, et chiffrer les contrôleurs de domaine. « Les contrôleurs de domaine fournissent l'intelligence nécessaire pour savoir à quoi les utilisateurs ont accès et contrôlent leur autorisation d'accès à ces éléments », a encore expliqué Mme Crandall.