Cisco pousse des patchs pour ses clients VPN Windows

Des mises à jour logicielles sont disponibles pour deux produits VPN AnyConnect pour Windows de Cisco. Selon le fournisseur, les vulnérabilités affectant ces produits représentent une menace « élevée ».

L'équipementier Cisco propose des mises à jour logicielles pour deux de ses produits AnyConnect pour Windows qui, selon lui, sont activement exploités. Le logiciel de sécurité AnyConnect for Windows établit une connectivité VPN, fournit un contrôle d'accès et prend en charge d'autres fonctions de sécurité des points d'extrémité. Comme l'a indiqué Cisco, les produits AnyConnect pour MacOS et Linux ne sont pas concernés. Le fournisseur a déclaré que son équipe de réponse aux incidents de sécurité des produits Product Security Incident Response Team (PSIRT) est consciente que le code d'exploitation de preuve de concept est disponible pour la vulnérabilité décrite dans cet avis. « En octobre 2022, le PSIRT de Cisco a eu connaissance d'autres tentatives d'exploitation de cette vulnérabilité dans la nature. Cisco recommande toujours fortement aux clients d'effectuer une mise à niveau vers une version logicielle corrigée pour remédier à cette vulnérabilité », a déclaré le fournisseur dans son avis d'alerte pour les deux vulnérabilités. « Il n'existe pas de solution de contournement, mais des mises à jour logicielles sont disponibles pour y remédier », a déclaré l'équipementier.

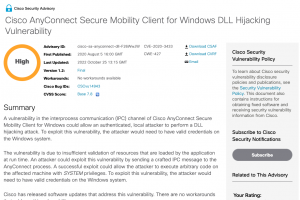

La première vulnérabilité concerne une faiblesse dans le canal de communication interprocessus (IPC) de Cisco AnyConnect Secure Mobility Client for Windows. Celle-ci pourrait permettre à un attaquant local authentifié d'effectuer une attaque de détournement de la bibliothèque de liens dynamiques Microsoft Dynamic Link Library (DLL). « Pour exploiter cette vulnérabilité, l'attaquant devrait disposer d'identifiants valides sur le système Windows », a déclaré le fournisseur. « La vulnérabilité résulte d'une validation insuffisante des ressources chargées par l'application au moment de l'exécution. Un attaquant pourrait exploiter cette vulnérabilité en envoyant un message IPC modifié au processus AnyConnect », a expliqué Cisco. « Une exploitation réussie pourrait permettre à l'attaquant d'exécuter du code arbitraire sur la machine affectée avec les privilèges SYSTEM ». Cisco a corrigé cette vulnérabilité dans les versions 4.9.00086 et ultérieures de AnyConnect Secure Mobility Client for Windows.

Les équipements Meraki impactés

La seconde vulnérabilité concerne le composant d'installation d'AnyConnect Secure Mobility Client pour Windows. Elle pourrait permettre à un attaquant local authentifié de copier des fichiers fournis par l'utilisateur dans des répertoires de niveau système avec des privilèges élevés. « La vulnérabilité résulte d'une mauvaise gestion des chemins d'accès aux répertoires », a déclaré le fournisseur. Un attaquant pourrait exploiter cette vulnérabilité en créant un fichier malveillant et en copiant le fichier dans un répertoire du système. « Cela pourrait inclure le préchargement de DLL, le détournement de DLL et d'autres attaques connexes. Pour exploiter cette vulnérabilité, l'attaquant doit disposer d'identifiants valides sur le système Windows », a aussi déclaré Cisco. Les versions 4.8.02042 et ultérieures de AnyConnect Secure Mobility Client pour Windows corrigent la vulnérabilité.

En plus de cette faiblesse de Windows, Cisco a récemment corrigé une vulnérabilité dans le serveur VPN AnyConnect des appareils Meraki MX et Meraki Z3 Teleworker Gateway. « Cette vulnérabilité, dont aucune exploitation dans la nature n'a été observée, résulte d'une validation insuffisante des paramètres fournis par le client lors de l'établissement d'une session VPN SSL », a déclaré Cisco. « Un attaquant pourrait exploiter cette vulnérabilité en créant une requête malveillante et en l'envoyant à l'appareil concerné », a ajouté la firme de San José. « Une exploitation réussie pourrait permettre à l'attaquant de faire planter et redémarrer le serveur VPN Cisco AnyConnect, entraînant l'échec des connexions VPN SSL établies et forçant les utilisateurs distants à initier une nouvelle connexion VPN et à s'authentifier à nouveau. Une attaque soutenue pourrait empêcher l'établissement de nouvelles connexions VPN SSL », a expliqué Cisco. « Quand le trafic d'attaque s'arrête, le serveur VPN Cisco AnyConnect se rétablit avec élégance sans nécessiter d'intervention manuelle », fait remarquer le fournisseur.