CrowdStrike greffe du XDR à sa plateforme Falcon pour l'IoT

Avec sa plateforme Falcon Insight for IoT, CrowdStrike fournit une prévention des menaces sur mesure, une gestion des correctifs et une interopérabilité XIoT, couvrant l'IoT, l'IIoT, l'OT et les appareils médicaux.

Le fournisseur de solutions de cybersécurité CrowdStrike a annoncé le lancement de fonctionnalités de détection et de réponse étendues (Extended Detection and Response, XDR) au sein de sa plateforme Falcon afin de sécuriser les actifs de l'Internet des objets étendu (XIoT), couvrant l'IoT, l'IoT industriel, l'OT et les appareils médicaux. « CrowdStrike Falcon Insight for IoT offre une prévention des menaces sur mesure, une gestion rapide des correctifs et une interopérabilité entre les actifs XIoT pour aider les clients à sécuriser leur entreprise avec la même plateforme pour l'IoT, les terminaux informatiques, les charges de travail cloud, les identités et les données », a indiqué l'éditeur. Les défis auxquels sont confrontés les entreprises et les équipes de sécurité pour sécuriser efficacement les diverses ressources de l'IoT restent importants, tandis que les menaces auxquelles sont exposés les actifs IoT soumettent les entreprises à des risques, des attaques et des vulnérabilités significatifs.

Prévention des menaces XIoT

La convergence massive de l'IT et de l'OT oblige les équipes de sécurité à sécuriser les systèmes d'infrastructure critiques. « Cependant, les solutions de sécurité informatique traditionnelles n'interopèrent pas avec les actifs XIoT, manquent de contexte pour prévenir et détecter efficacement les menaces, et perturbent les opérations », souligne le fournissuer dans un communiqué. « Falcon Insight for IoT recueille et exploite le contexte spécifique aux actifs pour mener une politique de prévention des menaces XIoT sur mesure et une détection à haute-fidélité », a aussi affirmé CrowdStrike. « Avec l'accélération de la transformation numérique OT, les entreprises tentent de relever les défis de sécurité, y compris de mettre un terme aux attaques sophistiquées et de gérer la complexité opérationnelle de la sécurisation des actifs XIoT dans les réseaux de systèmes de contrôle industriel (Industrial Control Systems, ICS) », a déclaré Michael Sentonas, président de CrowdStrike.

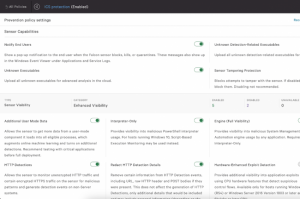

Parmi les principales caractéristiques de Falcon Insight for IoT, CrowdStrike cite notamment la détection des menaces XIoT, qui réduit les risques et améliore la continuité des activités en identifiant les menaces selon le contexte spécifique à l'actif, comme le type d'appareil, la version du système d'exploitation et les protocoles ; la prévention des menaces sur mesure, basée sur l'IA, qui arrête les menaces à la source, en recommandant des politiques personnalisées pour les actifs XIoT qui permettent aux entreprises de limiter la charge du système et de gérer les mises à jour des capteurs ; la réponse pour les actifs difficiles à patcher, qui bloque les menaces avec des actions de réponse intégrées, comme le confinement hôte/processus et le contrôle des périphériques USB ; un agent léger, qui assure l'interopérabilité avec les actifs XIoT critiques, testés et validés par les fournisseurs ICS ; des intégrations profondes avec CrowdStrike Alliance et les partenaires XIoT qui améliorent la protection, la détection et la réponse.

Sécurité de l'IoT, détection des menaces et défis de réponse

Les défis et les risques auxquels les entreprises sont confrontées pour sécuriser leurs vastes empreintes IoT et pour détecter les menaces liées à l'IoT et y répondre sont considérables. « L'un des plus grands défis est la visibilité », a expliqué Hollie Hennessy, analyste principale, cybersécurité de l'IoT chez Omdia. « Les entreprises ont besoin d'une image précise des appareils connectés à leur réseau, mais l'étude d'Omdia montre qu'une sur cinq n'effectue pas régulièrement d'inventaire audité des appareils connectés. Sans cet inventaire, il est difficile de mettre en place et de déployer un programme de cybersécurité efficace », a déclaré l'analyste, ajoutant que cela va de pair avec les différentes technologies, les systèmes d'exploitation, les appareils et les départements couverts par l'IoT. « Pour la plupart des entreprises, les incidents liés à l'IoT impliquent des logiciels malveillants ou le ciblage d'appareils mal sécurisés pour accéder à la partie informatique du réseau », a encore expliqué Mme Hennessy. Cependant, pour un établissement de santé disposant d'appareils médicaux IoT, le pire des scénarios pourrait avoir des conséquences sur la vie humaine. « De même, il faut envisager un impact opérationnel et financier si les processus dans un environnement OT sont manipulés, et il peut également y avoir un impact sur la sécurité des travailleurs. Cet impact doit être pris en compte lors de l'évaluation des risques », a ajouté l'analyste. La détection et la réponse aux menaces constituent un élément de cybersécurité efficace pour l'IoT, mais elles peuvent nécessiter des solutions spécialisées, par rapport aux produits que l'on peut trouver dans le domaine des technologies de l'information. « Pour être efficace, la détection et la réponse aux menaces pour l'IoT/OT/l'IoT médical doivent être contextualisées, évaluées et analysées à la lumière de l'environnement de l'entreprise, y compris les appareils connectés au réseau, leurs interactions et leur comportement », a encore déclaré Hollie Hennessy d'Omdia.

Des actifs IoT et ICS vulnérables et attrayants

La semaine dernière, l'agence américaine pour la cybersécurité et la sécurité des infrastructures (CISA) a publié 7 avis concernant des vulnérabilités dans des logiciels ICS et des systèmes de contrôle et d'acquisition de données (SCADA) provenant de plusieurs fournisseurs. Certaines de ces failles ont été jugées critiques et deux d'entre elles ont déjà fait l'objet d'une exploitation publique. Par ailleurs, un rapport de l'entreprise de cybersécurité industrielle Otorio a récemment mis en évidence les vecteurs d'attaque auxquels les dispositifs IoT industriels sans fil sont exposés, ainsi que les vulnérabilités trouvées par ses chercheurs dans plusieurs de ces produits. « Les dispositifs IoT industriels sans fil et leurs plateformes de gestion basées sur le cloud sont des cibles attrayantes pour les attaquants qui cherchent à s'implanter dans les environnements industriels », indiquent les chercheurs dans leur rapport. « Elles demandent peu d'efforts et leur impact potentiel est important », ont-ils ajouté.