Des solutions pour renforcer la sécurité de Kubernetes

Une vague de start-ups souhaite aider les développeurs à sécuriser leurs applications conteneurisées et orchestrés avec Kubernetes. Retour sur cet écosystème en pleine croissance.

Pour les développeurs qui construisent principalement leurs applications comme un ensemble de micro-services déployés à l'aide de conteneurs orchestrés avec Kubernetes, un tout nouvel ensemble de considérations de sécurité est apparu au-delà de la phase de construction. Contrairement au renforcement d'un cluster, la sécurité au moment de l'exécution dans les environnements conteneurisés doit être dynamique : il s'agit d'analyser constamment les comportements inattendus au sein d'un conteneur après sa mise en production, comme la connexion à une ressource inattendue ou la création d'un composant réseau.

Bien que les développeurs aient désormais tendance à tester plus tôt et plus souvent, les conteneurs nécessitent une protection holistique tout au long de leur cycle de vie et dans des environnements disparates, souvent éphémères. « Cela rend les choses vraiment difficiles à sécuriser », a déclaré Arun Chandrasekaran, analyste chez Gartner. « Il faut automatiser cet environnement pour surveiller et sécuriser quelque chose qui peut ne vivre que quelques secondes. Réagir à ce genre de choses en envoyant un e-mail n'est pas la bonne solution ».

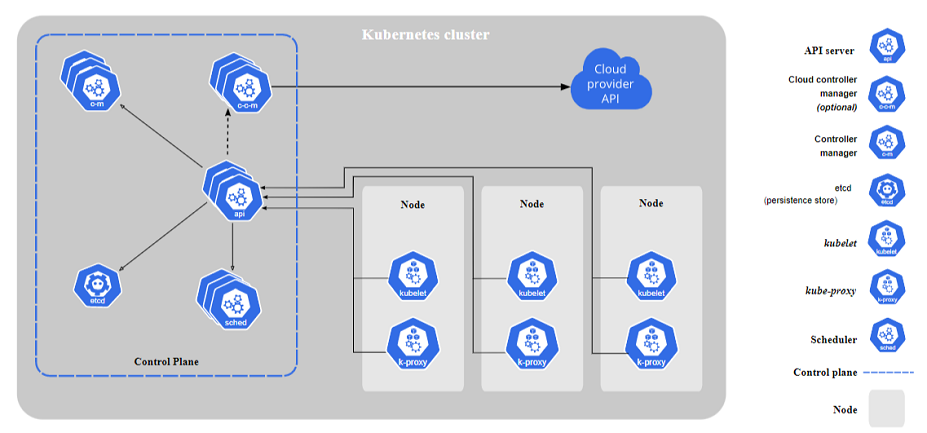

Les composants d'un cluster Kubernetes. (Crédit : Kubernetes)

Le cloud implique une sécurisation plus globale

Dans son livre blanc de 2019 intitulé « BeyondProd : A new approach to cloud-native security », Google a exposé comment « tout comme un modèle de sécurité périmétrique ne fonctionne plus pour les utilisateurs finaux, il ne fonctionne plus non plus pour les micro-services », où la protection doit s'étendre à « la façon dont le code est modifié et à la façon dont on accède aux données des utilisateurs dans les micro-services ».

Alors que les outils de sécurité traditionnels se concentraient sur la sécurisation du réseau ou des charges de travail individuelles, les environnements cloud-native modernes nécessitent une approche plus holistique que la simple sécurisation de la construction. Dans cette approche holistique (globale), l'hôte, le réseau et les points d'extrémité doivent être constamment surveillés et protégés contre les attaques. Cela inclut généralement la gestion dynamique des identités et les contrôles d'accès à la sécurité du réseau et du registre.

L'impératif de sécurité de l'exécution

Arun Chandrasekaran, de Gartner, a identifié quatre aspects essentiels de la sécurité des applications cloud natives. Cela débute toujours par la sécurisation des fondations en renforçant les clusters et s'étend ensuite à la sécurisation du moteur d'exécution des conteneurs et à la mise en place d'une surveillance et d'une journalisation suffisantes. Dans un second temps, le processus de livraison continue doit être sécurisé, ce qui implique l'utilisation d'images de conteneurs fiables, de charts Helm sécurisés et de configurations qui font l'objet d'une analyse constante des vulnérabilités. En outre, les informations privilégiées doivent être sécurisées par une gestion efficace des secrets. Par ailleurs, la couche réseau doit être protégée, du niveau transport (TLS) au code de l'application elle-même et à toute gestion de la posture de sécurité du cloud mise en place, en définissant efficacement l'état idéal et en recherchant constamment les écarts par rapport à cet état.

Dans une interview donnée à InfoWorld, Karl-Heinz Prommer, architecte technique de la compagnie d'assurance allemande Munich Re, a indiqué qu' « un outil de sécurité Kubernetes efficace doit pouvoir visualiser et vérifier automatiquement la sécurité de toutes les connexions au sein de l'environnement Kubernetes, et bloquer toutes les activités inattendues. Avec ces protections d'exécution, même si un attaquant s'introduit dans l'environnement Kubernetes et lance un processus malveillant, ce processus sera immédiatement et automatiquement bloqué avant de faire des ravages ».

Un écosystème de start-ups spécialisées émerge

Naturellement, les principaux fournisseurs de services cloud - Google Cloud, Amazon Web Services et Microsoft Azure - travaillent d'arrache-pied pour intégrer ce type de protection dans leurs services Kubernetes gérés. « Si nous le faisons correctement, les développeurs d'applications ne devraient pas avoir à faire grand-chose, la protection devrait être intégrée gratuitement à la plateforme », a déclaré Eric Brewer, vice-président de Google. Cela étant dit, même ces mastodontes du cloud ne peuvent espérer sécuriser ce nouveau monde à eux seuls. « Aucune entreprise ne peut à elle seule résoudre ces problèmes », a-t-il ajouté.

Aujourd'hui, une cohorte en croissance rapide de fournisseurs, de startups et de projets open source émerge pour tenter de combler cette lacune. « Il existe un écosystème croissant de startups dans cet espace », a déclaré Arun Chandrasekaran. « Les aspects fondamentaux du durcissement du système d'exploitation ou de la sécurisation du moteur d'exécution deviennent un peu plus banals, et les principaux fournisseurs de services cloud offrent ces éléments intégrés à la plateforme ». L'opportunité pour les startups et les projets open source a donc tendance à se concentrer sur des capacités plus avancées, comme la protection des charges de travail cloud, la gestion de la posture de sécurité et des secrets, souvent avec des capacités d'alerte et de remédiation « intelligentes » alimentées par le machine learning comme point de différenciation.

Quelques fournisseurs de sécurité d'exécution

Parmi les start-ups existantes, certaines ont retenu notre attention, à l'exemple de Deepfence, cofondé en 2017 par Sandeep Lahane, un ingénieur qui a précédemment travaillé chez FireEye et Juniper Networks. Deepfence se concentre sur ce qui se passe pendant l'exécution en intégrant un capteur léger dans n'importe quel micro-service qui peut « mesurer votre surface d'attaque, comme un scan MRA pour vos actifs cloud », a déclaré Sandeep Lahane. Cette start-up a pour objectif de « monétiser le remède à cette douleur, la protection de l'exécution pour déployer des défenses ciblées », a-t-il ajouté. Deepfence a mis en libre accès son outil sous-jacent ThreatMapper en octobre 2021. Il scanne, cartographie et classe les vulnérabilités des applications, quel que soit l'endroit où il est exécuté. La startup cherche maintenant à développer sa plateforme pour couvrir l'ensemble des risques de sécurité liés à l'exécution.

Un autre fournisseur émergent dans cet espace, Sysdig, a créé l'outil de sécurité d'exécution open source Falco. Comme ThreatMapper, Falco se concentre sur la détection de comportements inhabituels au moment de l'exécution. « Falco exploite facilement les événements du noyau et les enrichit avec des informations provenant de Kubernetes et du reste de la pile cloud native », peut-on lire sur sa page GitHub. « Falco dispose d'un riche ensemble de règles de sécurité spécifiquement construites pour Kubernetes, Linux et cloud-native. Si une règle est violée dans un système, Falco envoie une alerte notifiant l'utilisateur de la violation et de sa gravité ». « J'ai réalisé que le monde changeait et que les techniques que nous utilisions auparavant n'allaient pas fonctionner dans le monde moderne », explique Loris Degioanni, directeur technique de Sysdig. « La détection de paquets ne suffit pas lorsque vous n'avez plus accès au réseau. ... Nous avons donc commencé par réinventer les données que vous pouvez collecter pour les conteneurs en vous asseyant sur un point d'extrémité du cloud et en collectant les appels système, ou plus simplement, le processus d'interaction d'une application avec le monde extérieur ». Loris Degioanni a comparé la sécurité d'exécution à la protection d'une maison, qui commence par la visibilité. « C'est la caméra de sécurité pour votre infrastructure conteneurisée », a-t-il déclaré.

Fondée en 2015, la startup israélienne Aqua Security est également sous-tendue par un projet open source, Tracee. Basé sur la technologie eBPF, Tracee permet une surveillance de sécurité à faible latence des apps distribuées au moment de l'exécution, en signalant les activités suspectes au fur et à mesure qu'elles se produisent. « Dès que j'ai vu que les conteneurs regroupaient tout à l'intérieur et que les personnes chargées des opérations cliquaient sur un bouton pour s'exécuter, il m'a semblé évident d'y intégrer également la sécurité, afin qu'en tant que développeur, je n'aie pas à attendre », a déclaré Amir Jerbi, directeur technique d'Aqua. Les développeurs « ne sont pas des professionnels de la sécurité, et ils ne savent pas comment se protéger contre des attaques sophistiquées, ils ont donc besoin d'une couche de sécurité simple où ils peuvent déclarer leurs besoins simples. C'est là que la protection d'exécution entre en jeu ». Parmi les autres entreprises présentes dans cet espace, citons Anchore, Lacework, TwistLock de Palo Alto Networks, StackRox de Red Hat, NeuVector de Suse et Snyk.

L'open source est crucial pour l'adhésion des développeurs

Un facteur commun à ces entreprises est l'importance des principes de l'open source. « Les clients de cet espace se soucient de l'open source et ne veulent pas déployer des solutions entièrement propriétaires » a déclaré Arun Chandrasekaran de Gartner. « Ils veulent travailler avec des entreprises qui participent activement aux communautés open source et qui fournissent des solutions commerciales sur des logiciels open source, car c'est la base de la technologie cloud native ». C'est un sentiment partagé par les dirigeants de nombreuses start-ups. « Dans la communauté cloud native, l'accent est mis en grande partie sur l'open source. Ils apprécient quand les fournisseurs ont une grande empreinte et une contribution dans l'open source, afin qu'ils puissent essayer des choses, voir ce que vous faites, et contribuer en retour », a déclaré Amir Jerbi de Deepfence. « Nous sommes une société commerciale, mais beaucoup de ces produits sont basés sur l'open source ».

Pour Phil Venables, CISO chez Google Cloud, l'approche open source de la sécurité cloud-native est essentielle pour résoudre un problème aussi complexe. « Nous ressemblons de plus en plus à un système immunitaire numérique, [...] nous collectons des renseignements à partir de nos propres systèmes internes, des grandes entreprises clientes, des chasseurs de menaces, des équipes rouges et des programmes publics de primes aux bugs ». Ajoutant que « cela nous permet d'être prêts à répondre à toute vulnérabilité et à repousser les choses dans les projets open source, de sorte que nous avons une grande ouverture pour découvrir des choses et y répondre ». Cette approche ouverte et transparente de la sécurité d'exécution sera essentielle dans un avenir où les applications distribuées s'accompagnent de menaces uniquement distribuées. Les géants du cloud computing continueront à intégrer cette protection dans leurs plateformes, et d'autres startups se battront pour offrir une protection complète. Mais, pour l'instant, la voie à suivre pour les professionnels chargés de sécuriser leurs applications conteneurisées en production reste semée d'embûches.