Faille zero-day sur Windows

Un de plus. En fin de semaine dernière, Microsoft a de nouveau averti les utilisateurs de Windows qu'une faille pouvait être exploitée pour installer un malware et voler des données. Internet Explorer constitue le principal vecteur. Le bug ne peut pas être exploité à partir de Firefox, Chrome ou Safari dans leur version par défaut.

Dans un bulletin de sécurité publié ce vendredi, Microsoft a reconnu qu'un bug dans le gestionnaire de protocole MHTML (MIME HTML) de Windows pouvait être mis à profit par des utilisateurs malintentionnés pour exécuter des scripts dans le navigateur web Internet Explorer. Andrew Storms, directeur des opérations de sécurité chez nCircle Security, présente ce bug comme une variante des vulnérabilités de type cross-site scripting (XSS). Ces dernières peuvent être utilisées pour insérer du script malveillant dans une page web qui, dès lors, permet de prendre le contrôle de la session. Le pirate prétend être l'utilisateur et se comporte comme tel sur un site donné, explique Andrew Storms. S'il se trouve sur les messageries Gmail.com ou Hotmail.com, il peut envoyer des courriels au nom du possesseur de la boîte mail.

« Un tel script peut récupérer des informations sur l'utilisateur, par exemple des e-mails, ou du contenu affiché dans le navigateur, ou encore interférer dans la navigation, explique Angela Gunn, une porte-parole de Microsoft sur les questions de sécurité, dans un billet publié sur le blog MSRC (Microsoft Security Response Center).

Un bug signalé par le site chinois WooYun.org

La faille a été révélée la semaine dernière lorsque le site web chinois WooYun.org en a publié le mode opératoire. MHTML est un protocole de page web qui combine des ressources de différents formats (images, applets Java, animations Flash et autres) dans un seul fichier. Seuls les navigateurs de Microsoft et d'Opera supportent nativement MHTML. Chrome, de Google, et Safari, d'Apple, ne le font pas. Quant à Firefox, de Mozilla, s'il peut le supporter, cela nécessite de recourir à un add-on pour lire et écrire les fichiers MHTML.

Wolfgang Kandek, le directeur technique de Qualys, a indiqué que les utilisateurs les plus exposés étaient ceux qui se servaient du navigateur Internet Explorer de Microsoft. « La faille est située dans un composant Windows et Internet Explorer est le seul vecteur d'attaque connu », a-t-il précisé dans un e-mail. « Firefox et Chrome ne sont pas touchés dans leur configuration par défaut, dans la mesure où ils ne supportent pas MHTML sans l'installation de modules spécifiques ».

La rustine devrait prendre un peu de temps

Toutes les versions supportées de Windows, incluant XP, Vista et 7, comportent le gestionnaire de protocole défectueux. Ce qui laisse penser à Andrew Storms, de nCircle Security, que cela va prendre un peu de temps à Microsoft pour fournir un correctif. « Si Internet Explorer était seul touché, on pourrait envisager de les voir sortir une rustine d'ici le 8 février, a-t-il exposé en faisant référence au prochain patch de sécurité prévu. Mais cela prend racine dans Windows et Microsoft ne va pas prendre de risques ».

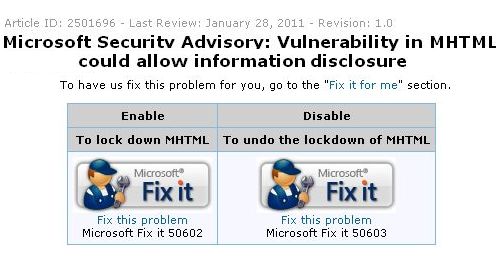

En guise de patch, Microsoft a recommandé aux utilisateurs de verrouiller le gestionnaire de protocole MHTML à l'aide d'un outil Fixit qu'il a fourni. Ce dernier automatise la modification du registre de Windows, une opération qui si elle est faite sans précaution, peut endommager le PC et laisser les utilisateurs d'IE continuer à exploiter des fichiers MHTML comportant du script en cliquant sur un avertissement. On peut récupérer l'outil Fixit sur le site de support de Microsoft.

La faille n'est pas encore exploitée

Ce n'est pas la première fois que l'éditeur a des problèmes avec ce gestionnaire de protocoles. Cela s'est déjà produit en 2007, lorsqu'il s'était rejeté avec Mozilla la responsabilité de devoir corriger des bugs similaires.

Cette nouvelle faille s'ajoute à la liste des vulnérabilités reconnues par Microsoft, mais pas encore corrigées. Selon le décompte de l'éditeur, il travaille encore sur cinq bugs dont un qui fut déjà révélé par le site chinois qui a également détecté celui de vendredi dernier. Il avait reconnu cette première faille signalée par WooYun.org le 22 décembre, plusieurs semaines après l'avertissement d'une société de sécurité française Vupen prévenant que toutes les versions d'IE étaient vulnérables.

Microsoft a admis que des criminels exploitaient déjà la faille touchant IE découverte en décembre et, en ce début d'année, a fourni une première parade pour contourner ce bug. En fin de semaine dernière, il a indiqué n'avoir pas vu d'activité similaire sur la faille MHTML. « Nous travaillons sur une mise à jour de sécurité pour réparer cette vulnérabilité, » a assuré Angela Gunn en assurant que l'éditeur surveillait de très près tout ce qui pourrait ressembler à une exploitation malveillante de la faille identifiée la semaine dernière.