HYAS apporte détection et riposte aux menaces réseau

HYAS Confront s'appuie sur l'expertise du domaine et l'apprentissage machine propriétaire pour surveiller et détecter les anomalies dans les réseaux de production et améliorer la visibilité des applications déplacées dans le cloud.

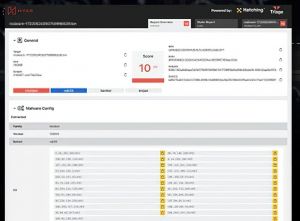

La solution de sécurité que s'apprête à lancer l'entreprise de cybersécurité HYAS Infosec cible spécifiquement les réseaux de production. Baptisée HYAS Confront, le logiciel, qui est doté de capacités de détection et de réponse aux menaces, surveille en permanence le trafic afin de découvrir les anomalies et réduire les risques. Son objectif : résoudre les problèmes de sécurité pouvant affecter les réseaux de production basés sur le cloud, réseaux que le fournisseur qualifie « d'infrastructure sous-jacente des applications d'entreprises tournées vers l'extérieur et génératrices de revenus ». « HYAS s'emploie à offrir à ses clients les solutions dont ils ont besoin pour assurer la résilience, la continuité et la gestion des risques de leur entreprise », a déclaré David Ratner, le CEO de HYAS. HYAS Confront « a déjà fait ses preuves dans des déploiements en direct chez certains clients et elle sera généralement disponible en juin », a précisé le CEO de l'éditeur canadien.

Un modèle d'apprentissage supervisé

HYAS Confront enregistre toutes les communications internes de machine à machine dans le réseau de production ainsi que les communications sortant du réseau. Á partir de ces informations, HYAS analyse les destinations des communications, les modèles de trafic et les données connexes pour mettre en évidence d'éventuelles anomalies. « Une analyse en continu, combinée à l'intervention humaine, permet à HYAS de déterminer une base d'opérations qui servira de référence pour la détection des anomalies futures », a expliqué M. Ratner. Confront utilise ensuite « l'évaluation avancée des menaces et l'apprentissage machine » pour surveiller en permanence les anomalies et les activités inhabituelles qui s'écartent des modèles préétablis. Les opérations « habituelles » sont comparables aux « étiquettes » dans les modèles d'apprentissage machine supervisé, utilisées par les données d'entraînement qui aident le modèle à identifier et à enregistrer des contextes types, puis à confronter et à valider les données de test.

Confront met en avant une capacité de déploiement dit passif, avec surveillance continue et proactive des problèmes, qui n'affecte ni la disponibilité, ni la performance ou la latence. Confront revendique aussi quelques avantages clés, notamment des intégrations avec des composants de sécurité existants, une meilleure hygiène du réseau, un déploiement instantané et des informations en temps réel. « Cet ajout à la suite déjà robuste de solutions de sécurité de HYAS Infosec est intéressante », a déclaré Gary McAlum, analyste principal chez TAG Cyber. « Cette surveillance axée sur le réseau de production de l'entreprise, en plus de l'infrastructure environnante, est très nouvelle », a-t-il ajouté. « Mais cette approche unique de Confront présente aussi des défis », a encore estimé l'analyste. « Avec ce mode de fonctionnement passif, il sera difficile, mais pas impossible, de prouver la valeur de la réduction des risques dans le réseau de production sans affecter les performances ou injecter de la latence », a pointé M. McAlum. « Un autre défi concerne la réponse aux incidents : si une menace est signalée dans le réseau de production, une enquête minutieuse s'imposera pour prendre les mesures appropriées et éviter un impact négatif sur les opérations métiers ».

Une couche de plus en sécurité ?

Autre défi pour Confront : naviguer dans un écosystème de sécurité déjà complexe et qui se chevauche, dans lequel les équipes de sécurité des entreprises ont déjà de nombreux outils et capacités de sécurité à gérer. « HYAS devra clairement articuler le ROI opérationnel en ajoutant une autre couche dans une pile de sécurité déjà encombrée. Mais si le fournisseur arrive à démontrer que sa solution peut remplacer plusieurs outils existants sans affecter l'efficacité opérationnelle, il pourrait emporter l'adhésion des responsables de la sécurité », a ajouté Gary McAlum.