Les pirates de la route attaquent l'électronique des automobiles

Pour s'introduire dans le système informatique d'une voiture, des chercheurs universitaires américains ont infecté une chanson MP3 lue par un autoradio.

Des chercheurs de l'Université de San Diego, Californie, et de l'Université de Washington ont consacré les deux dernières années à examiner dans les moindres détails les milliers de composants électroniques des systèmes embarqués dans les véhicules récents. Objectif : chercher des failles de sécurité et étudier si elles peuvent être détournées à des fins malveillantes. Dans un nouvel article, ceux-ci affirment avoir identifié un certain nombre de méthodes qu'un pirate pourrait utiliser pour prendre le contrôle d'un véhicule, notamment certaines attaques impliquant la connectique Bluetooth et les systèmes de réseau cellulaire, ou alors en introduisant des logiciels malveillants par l'intermédiaire des appareils de diagnostic utilisés dans les ateliers de réparation automobile.

Un piratage qui passe par l'autoradio

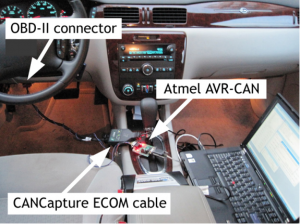

Mais le système d'attaque le plus intéressant développé par les chercheurs a porté sur l'autoradio. En ajoutant du code supplémentaire à un fichier de musique numérique, ils ont réussi à muter une chanson gravée sur CD en cheval de Troie. Pendant la lecture du fichier sur le système stéréo de la voiture, le code pourrait modifier le firmware du système audio et ouvrir une porte d'entrée aux pirates, ce qui leur permettrait d'agir sur d'autres composants du véhicule. Selon eux, ce type d'attaque pourrait se propager sur les réseaux de partage de fichiers sans éveiller de soupçons. « Il est difficile d'imaginer quelque chose de plus inoffensif qu'une chanson, » a déclaré Stefan Savage, professeur à l'Université de San Diego. L'année dernière, le professeur américain et ses collègues chercheurs ont décrit comment fonctionnait le réseau de composants équipant les voitures actuelles. Ils ont également rapporté une expérience de piratage menée en 2009, au cours de laquelle ils ont réussi à endommager définitivement un moteur, verrouiller les portes, déverrouiller les freins et transmettre de fausses informations au compteur de vitesse d'un véhicule test. Pour réaliser cette expérience, ils ont relié un ordinateur portable au système de diagnostic interne du véhicule afin d'y introduire leur code malveillant.

Déverrouiller à distance un véhicule

Leur dernier challenge : trouver un moyen de contrôler la voiture à distance. « Notre article traite des difficultés rencontrées pour accéder aux commandes, » explique le professeur Savage. Au final, le document fait état de plusieurs méthodes pour y parvenir. « En fait, toutes les attaques - via Bluetooth, le réseau cellulaire, les fichiers de musique infectés par un code malveillant et les outils de diagnostic utilisés par les garagistes - ont pu être reproduites à distance, malgré une vraie difficulté à se connecter » indique Stephan Savage. « Mais la meilleure méthode reste celle que nous avons expérimenté en premier, c'est à dire en connectant un ordinateur à l'intérieur du véhicule, » a-t-il ajouté. La recherche met en évidence de nouveaux types d'attaques qui pourraient être utilisées dans le futur. Par exemple, les voleurs pourraient déverrouiller les portes des véhicules à distance et envoyer ses coordonnées GPS et son numéro d'identification à un serveur central. « Un voleur audacieux n'aurait plus besoin de voler les voitures lui-même, mais il pourrait vendre ses services à d'autres voleurs, » déclare Stephan Savage. « Un voleur à la recherche de certains types de voitures dans une zone géographique donnée pourrait demander qu'elles soient déverrouillées et identifiées, » ajoute-t-il. Le rapport des chercheurs ne mentionne pas la marque ni le modèle du véhicule qu'ils ont réussi à pirater en 2009...

Des problèmes de sécurité à venir

Les universitaires ont présenté leurs travaux au Comité de l'Académie nationale des sciences chargé du Contrôle électronique et des accélérations non intentionnelles. Celui-ci a été créé l'an dernier pour étudier la sécurité des systèmes électroniques embarqués dans les véhicules, suite au rappel massif de voitures par Toyota et des rapports faisant état d'accélération involontaire dans des véhicules de la marque. Après coup, ce problème n'était pas lié aux systèmes électroniques, mais a été attribué aux tapis de sol, aux pédales d'accélérateur collantes et à des erreurs de conduite. Compte tenu de l'important obstacle technique à surmonter, les chercheurs pensent que les actes de piratage contre les voitures seront très difficiles à réaliser. Néanmoins, les chercheurs veulent que l'industrie automobile soit consciente des problèmes potentiels que cela pourrait poser. Selon Tadayoshi Kohno, professeur adjoint à l'Université de Washington qui a travaillé sur le projet, le piratage informatique des véhicules « est peu probable. » Néanmoins, celui-ci estime que les clients ordinaires voudront savoir si le véhicule qu'ils achètent tous les cinq ans... sera à l'abri de ces problèmes. »

Beaucoup d'effort pour attaquer un modèle

Les voleurs de voitures sont aussi face à une autre difficulté : les unités de contrôle électronique intégrées sont très différentes d'un véhicule à l'autre. Même si une attaque peut fonctionner sur type de véhicule d'une année donnée, il est peu probable que celle-ci soit utilisable pour un autre modèle. « Pour pirater un seul type de véhicule, il faudra investir beaucoup de temps, d'argent et de ressources, » a déclaré Brian Herron, vice-président de Drew Technologies, une société basée à Ann Arbor, Michigan, qui fabrique des outils pour les systèmes informatiques embarqués. « Ce n'est pas comme le piratage de Windows où il suffit d'exploiter une vulnérabilité mise en évidence. » Selon Stephan Savage et Tadayoshi Kohno, les constructeurs automobiles ont pris leurs travaux et les questions de sécurité qu'ils soulèvent, très au sérieux.

Crédit photo : Autosec.org