Les VPN sont complémentaires des plateformes SASE

L'arrivée des protocoles OpenVPN et WireGuard permettent aux VPN de conserver leur pertinence face à des services sécurisés au niveau des points d'accès SASE (Secure Access Service Edge) et d'accès réseaux zero trust.

La pandémie de Covid-19 a accéléré le développement de solutions plus adaptées et plus sécurisées pour servir les besoins des travailleurs distants. Elles incitent aussi à s'interroger sur l'intérêt des VPN. Récemment, l'ajout d'options de protocole a amélioré leur fonctionnalité au-delà de ce que les VPN étaient capables de faire à l'origine. Dans le même temps, les architectures de sécurité - Zero Trust Network Access (ZTNA), Secure Access Service Edge (SASE) et Security Service Edge (SSE) - sont venues empiéter sur la fonction d'accès à distance des VPN.

VPN vs. ZTNA

Le principal atout du ZTNA (Zero Trust Network Access) est qu'il impose une authentification à chaque utilisateur et à chaque appareil qui souhaite accéder au réseau. Au lieu d'accorder un tas d'accès avec privilèges, le ZTNA permet de choisir qui peut se connecter et quand. En effet, la confiance zéro part du principe que les menaces peuvent provenir aussi bien de l'intérieur que de l'extérieur du réseau de l'entreprise. Même si certaines entreprises ont totalement abandonné les VPN IPsec en faveur de réseaux plus complets basés sur la confiance zéro, elles ont toujours besoin d'autres protections, comme le cryptage des smartphones des employés pour éviter qu'ils soient suivis et piratés pendant leurs déplacements.

Selon Cloudflare, trois caractéristiques différencient le ZTNA et les VPN :

1- Les couches OSl : Les VPN IPsec fonctionnent sur la couche réseau Layer 3, tandis que le ZTNA - et par extension le SSE et le SASE - fonctionne principalement sur les couches Layer 4 à 7 via des passerelles, en utilisant des protocoles web du genre TLS. Cela signifie que le ZTNA offre une protection plus complète, notamment pour ce qui est de la protection des applications et des appareils spécifiques. Cependant, la protection de la couche Layer 3 est utile pour bloquer les mouvements plus larges des logiciels malveillants et pour segmenter le réseau pour des catégories particulières d'utilisateurs.

2 - Matériel et logiciels sur site : La plupart des VPN d'entreprise ont besoin de leurs propres serveurs sur site, auxquels les terminaux se connectent via un logiciel client sur chaque appareil. Cela signifie que le serveur est potentiellement un point de défaillance unique et que le trafic vers et depuis les ressources cloud doit passer par le datacenter de l'entreprise où est hébergé le serveur, ce qui ajoute de la latence. L'empreinte du ZTNA est plus légère et sa mise en oeuvre repose généralement sur des ressources basées sur le cloud. Il peut fonctionner avec ou sans agents logiciels spécifiques aux points d'extrémité, mais en cas de recours à des agents, ceux-ci peuvent augmenter la charge CPU à l'extrémité.

3 - Contrôle granulaire : Le but de la plupart des VPN est de sécuriser l'ensemble d'un réseau en fournissant un tunnel protégé à travers lequel les machines distantes peuvent y accéder. En théorie, l'idée est bonne, mais c'est moins le cas dans la pratique, car les attaquants peuvent, à partir d'un seul point d'extrémité infecté, mener une attaque de malwares sur l'ensemble du réseau. Le ZTNA est plus précis, parce qu'il limite à la fois l'accès au réseau et l'accès aux applications. Il peut donc appliquer des politiques granulaires et autoriser l'accès à un utilisateur spécifique sur un appareil spécifique à un moment spécifique pour une application spécifique. Cette sécurité adaptative et plus flexible présente un gros avantage avec des appareils non gérés, de type BYOD, ou des appareils IoT sans logiciel client pour les sécuriser. Le ZTNA peut également servir à unifier divers outils de gestion de la sécurité. Par exemple, Prisma Access de Palo Alto Networks utilise le ZTNA pour combiner ses pares-feux, ses courtiers de sécurité d'accès au cloud CASB (Cloud Access Security Broker) et ses outils SD-WAN...

Malgré ces différences, le VPN et le ZTNA peuvent coexister dans certaines situations. Par exemple, on peut utiliser un VPN pour connecter un bureau distant ou si les utilisateurs doivent se connecter à des serveurs de fichiers sur site. Les VPN méritent d'être pris en considération, pour deux raisons. D'abord, le VPN et le ZTNA peuvent se compléter et constituer une enveloppe de sécurité plus complète, d'autant plus qu'un grand nombre de travailleurs travaillent toujours à distance. Surtout, l'environnement du protocole VPN s'est considérablement amélioré au cours des 15 ou 20 dernières années. L'IPsec a été largement remplacé par la version 2 d'Internet Key Exchange (IKEv2), un protocole de tunneling pris en charge par Windows, macOS et iOS. Celui-ci inclut également la translation d'adresse réseau (NAT, Network Address Transversal), qui permet des reconnexions de tunnel plus rapides pour les appareils mobiles quand ils se déplacent, utilise AES et Blowfish pour un meilleur chiffrement, et une authentification basée sur un certificat pour empêcher les attaques man-in-the-middle. IKEv2 est aussi pris en charge par de nombreux VPN d'entreprise comme SSL AnyConnect de Cisco et les produits VPN de Juniper.

Il existe par ailleurs deux protocoles VPN récents : Wireguard et OpenVPN. Les deux apportent d'autres services partiellement open source, y compris un réseau de serveurs, des clients de points d'extrémité et les protocoles eux-mêmes.

OpenVPN

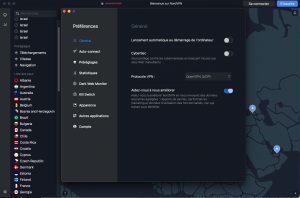

Adopté par les fournisseurs de VPN grand public, notamment Windscribe, Hotspot Shield, NordVPN et ExpressVPN, le protocole OpenVPN prend en charge les clients Windows, MacOS, iOS, Android et Linux. Ce protocole est intéressant pour les utilisateurs d'entreprise, parce que, étant open source, le code et ses diverses implémentations sont scrutés de près. De plus, grâce à l'OpenVPN Cloud développé par le projet, un serveur VPN sur site n'est pas nécessaire, car on peut s'y connecter en tant que service managé. Un niveau gratuit permet d'établir trois connexions simultanées, et les abonnements mensuels démarrent à 7,50 dollars HT par mois et par connexion au point extrémité pour 10 connexions au moins. Ce prix tombe à quelques dollars par mois pour plus de 50 connexions. Le logiciel OpenVPN Server est également disponible à des tarifs similaires pour les configurations auto-hébergées. En plus de son VPN, le projet inclut également CyberShield, un service qui crypte le trafic DNS, ce qui est utile pour prévenir les attaques DoS et man-in-the-middle. OpenVPN fonctionne à la fois sur les ports TCP et UDP, ce qui augmente sa flexibilité. Cela signifie que les connexions via OpenVPN peuvent être plus résistantes quand des acteurs parrainés par un État-Nation tentent de bloquer des ports d'accès à distance connus de tous. L'un des problèmes, c'est que la plupart des serveurs locaux d'OpenVPN se trouvent dans l'hémisphère nord, de sorte que les utilisateurs se connectant depuis d'autres endroits connaîtront des latences plus longues. Les fournisseurs grand public comme ExpressVPN et NordVPN ont une présence mondiale plus importante.

WireGuard

WireGuard est aussi un projet open source, et comme IKEv2, il est conçu pour des reconnexions rapides, ce qui améliore la fiabilité. Comme OpenVPN, il est livré avec une série complète de services, y compris des clients Windows, MacOS, iOS, Android et Linux, et il est pris en charge par des fournisseurs de VPN grand public, en particulier Mullvad, ProtonVPN, Surfshark, NordVPN et Private Internet Access. Ses partisans affirment qu'en raison de son architecture allégée, il peut surpasser les autres protocoles VPN et peut être implementé facilement dans des collections de conteneurs. Il est gratuit et fonctionne sur n'importe quel port UDP. Ses auteurs ont publié des instructions très explicites sur ses limites en matière de sécurité, en particulier l'absence d'obscurcissement du trafic et le fait que le protocole est toujours en cours de développement. Avec WireGuard ou OpenVPN, les entreprises disposent de plus d'options et de flexibilité pour évaluer les protocoles distants qu'ils utilisent. WireGuard est attractif pour la sécurité, mais son utilité le rend aussi très convaincant. Par exemple, on peut utiliser le cloud managé OpenVPN pour augmenter ou réduire rapidement ses besoins d'accès à distance, ce qui est plus proche du mode de fonctionnement des solutions basées sur le ZTNA.

OpenVPN et WireGuard pour l'entreprise

Le fait qu'OpenVPN et WireGuard aient été adoptés par des fournisseurs de VPN grand public pourrait aussi inciter l'entreprise à s'y intéresser. Pourquoi ? D'abord, leur faible surcharge peut réduire les latences et améliorer la convivialité. Ensuite, parce qu'ils apportent la preuve qu'un code open source, des audits de sécurité de tiers pour valider leur valeur, la confidentialité et d'autres caractéristiques, sont des avantages. Les fournisseurs de VPN d'entreprise pourraient adopter ces stratégies pour des raisons de concurrence afin d'améliorer leurs propres offres. Cela ne veut pas dire pour autant que les entreprises doivent renoncer à l'ESS et à la SASE. Les entreprises ont toutes sortes de besoins d'accès à distance qui couvrent un large éventail d'applications, d'exigences en matière de bande passante et de dispositifs d'utilisateurs finaux. Les applications sont exécutées sur toutes sortes d'infrastructures : cloud privé, cloud public, conteneurs et matériel sur site. Une entreprise classique utilise plusieurs fournisseurs d'identité, outils d'authentification et configurations réseau. Il faut ajouter à ce mélange la capacité du SASE et du SSE à isoler les sessions de navigation ou à mettre en place des courtiers de sécurité d'accès au cloud pour sécuriser davantage ces ressources. L'époque où tous les utilisateurs distants se connectaient via un rack de serveurs passerelles hébergés dans le datacenter est révolue, mais les derniers protocoles VPN peuvent également compléter avec pertinence le meilleur et pas si nouveau monde de la confiance zéro.