Quels sont les équipements connectés les plus vulnérables ?

Si les dispositifs médicaux affichent le taux le plus élevé de vulnérabilités non corrigées, les actifs technologiques opérationnels sont les plus attaqués.

Dans une étude récente, Armis s'est intéressée aux actifs les plus risqués, comprendre, ceux qui présentent des menaces pour les entreprises. L'entreprise de sécurité s'est concentrée sur les actifs connectés qui avaient suscité le plus grand nombre de tentatives d'attaque, les CVE (Common Vulnerabilities and Exposures) transformés en arme opérationnelle et les failles à haut risque. Sur la base des données de l'Armis Asset Intelligence Engine, l'éditeur a constaté que les actifs de l'Internet des objets médicaux (IoMT), c'est-à-dire les équipements connectés utilisés dans les environnements médicaux et de santé, affichaient le taux le plus élevé de CVE non corrigés et utilisés comme arme d'attaque, tandis que les actifs de la technologie opérationnelle (OT) étaient les plus attaqués.

Beaucoup de CVE non corrigés et armés sur les actifs IoMT

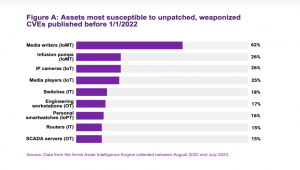

Les chercheurs d'Armis ont identifié un nombre important d'actifs connectés au réseau susceptibles d'être affectés par des CVE non corrigés et transformés en outil d'attaque. Entre août 2022 et juillet 2023, ils ont cherché à établir le pourcentage le plus élevé de CVE non corrigés et armés affectant chaque type d'appareils. Quand ils ne sont pas corrigés, ces équipements présentent des risques importants pour les entreprises. Selon Armis, les équipements les plus vulnérables aux CVE non corrigés sont :

Les graveurs de disque optique (IoMT) 62%

Les pompes à perfusion (IoMT) 26%

Les caméras IP (IoT) 26%

Les lecteurs de médias (IoT) 25%

Les commutateurs (IT) 18%

Les postes de travail d'ingénierie (OT) 17%

Les montres connectées personnelles (IoPT) 16%

Les routeurs (IT) 15%

Les serveurs SCADA (OT) 15%

Il n'est pas surprenant de voir que les actifs médicaux dominent ce palmarès. En janvier 2022, le rapport State of IoMT Device Security de Cynerios avait révélé que plus de la moitié (53 %) des équipements de l'Internet des objets (IoT) et de l'IoMT utilisés dans le secteur de la santé aux États-Unis présentaient des risques de cybersécurité critiques, avec des vulnérabilités importantes qui, si elles étaient exploitées, pourraient compromettre la sécurité des patients, la confidentialité des données ou la disponibilité des services. En juin de cette année, il a été révélé qu'un tiers des services de santé britanniques (National Health Service, NHS) n'avaient pas de méthode pour tracer les dispositifs IoT, exposant potentiellement les informations et les services à des risques de sécurité importants.

Les actifs OT les plus ciblés par les attaques

Selon Armis, les actifs IT, OT, IoT, de l'IoMT, de l'Internet des objets personnels (IoPT) et les systèmes de gestion des bâtiments (Building Management System, BMS) font partie des 10 principaux types d'actifs ayant fait l'objet du plus grand nombre de tentatives d'attaques. « Ces résultats montrent que les attaquants considèrent en priorité l'accès potentiel aux actifs plutôt que leur type, ce qui devrait inciter les équipes de sécurité à prendre en compte tous les actifs physiques et virtuels dans leur stratégie de sécurité », a déclaré l'entreprise de sécurité. Les 10 types d'appareils ayant fait l'objet du plus grand nombre de tentatives d'attaque sont :

Les postes de travail d'ingénierie (OT)

Les postes de travail d'imagerie (IoMT)

Les lecteurs multimédias (IoT)

Les ordinateurs personnels (IT)

Les machines virtuelles (IT)

Les systèmes de gestion des bâtiments (BMS) à alimentation sans coupure (UPS)

Les serveurs (IT)

Les graveurs de médias (IoMT)

Les tablettes (IoPT)

Les téléphones mobiles (IoPT)

« Les acteurs de la menace ciblent intentionnellement ces actifs parce qu'ils sont accessibles depuis l'extérieur, qu'ils ont une surface d'attaque étendue et complexe, et qu'ils ont des CVE connus », a déclaré Tom Gol, directeur technique de la recherche chez Armis. « L'impact potentiel d'une violation de ces actifs sur les entreprises et leurs clients est également un facteur critique quand il s'agit de savoir pourquoi ces actifs font l'objet du plus grand nombre de tentatives d'attaques », a encore déclaré M. Gol. « Par exemple, il peut arriver que les postes de travail d'ingénierie soient connectés à tous les contrôleurs d'une usine, que les postes de travail d'imagerie collectent les données privées des patients dans les hôpitaux et que les UPS servent de point d'accès à des entités d'infrastructures critiques, ce qui en fait des cibles attractives pour les acteurs malveillants », a-t-il ajouté.

Scores de vulnérabilité élevés, protocoles non fiables et trafic non crypté

Armis a aussi examiné les types d'actifs présentant les facteurs de risque les plus courants. Les dispositifs physiques dont le remplacement prend beaucoup de temps, comme les serveurs et les contrôleurs logiques programmables (PLC), utilisent souvent des systèmes d'exploitation en fin de vie (End of Life, EOL) ou en fin de support (End of Support, EOS). « Ils présentent donc un risque particulièrement élevé, d'autant plus que les systèmes en fin de vie ne bénéficient plus d'un soutien actif et que les fabricants n'appliquent plus de correctifs pour remédier aux vulnérabilités et aux problèmes de sécurité », a déclaré Armis.

Certains actifs, y compris les ordinateurs personnels, utilisent encore le SMBv1, un protocole ancien, non chiffré et compliqué dont les vulnérabilités ont été ciblées dans les attaques tristement célèbres WannaCry et NotPetya. Armis a constaté qu'aujourd'hui encore, 74% des entreprises ont dans leur réseau au moins un actif vulnérable à EternalBlue, une vulnérabilité SMBv1. Parallèlement, l'éditeur a constaté que 50 % des systèmes de tubes pneumatiques, des équipements techniques dans lesquels des conteneurs cylindriques sont propulsés à travers un réseau complexe de tubes, utilisaient un mécanisme de mise à jour logicielle non sécurisé.