Traquer le cryptominage sur le réseau

Les malwares de minage de cryptomonnaie sont furtifs et réduisent les performances des réseaux et des terminaux. Mais certaines tâches simples et des outils de base peuvent minimiser leur impact.

En raison du faible coût de son énergie thermique, l'Islande est réputée pour être une plaque tournante de l'extraction de bitcoins. Cependant, tout ordinateur personnel ou connecté au réseau d'une entreprise peut servir au minage de cryptoactifs. On peut découvrir qu'une machine fait tourner un logiciel de minage de cryptomonnaie, en violation des pratiques de l'entreprise. Le cryptominage est utilisé pour créer des unités de cryptomonnaies. Beaucoup de cryptomonnaies populaires sont des résolutions de problèmes mathématiques débouchant sur la création d'unités de monnaie. En clair, les cycles du processeur se transforment en argent. Ce processus est légal, mais le cryptominage criminel détourne illégalement des machines pour exploiter leur puissance et les cycles CPU afin de gagner de l'argent. On désigne par cryptojacking, ou minage malveillant de cryptomonnaies, le détournement, par un acteur malveillant, des systèmes via des serveurs web et des navigateurs web. Le JavaScript malveillant est généralement injecté ou implanté dans les serveurs Web, de sorte que, quand les utilisateurs visitent une page Web, leur navigateur est infecté, transformant leurs ordinateurs en cryptomineurs. Heureusement, il est possible de détecter cette activité et de s'en prémunir, de manière passive ou active.

Surveiller la performance du réseau

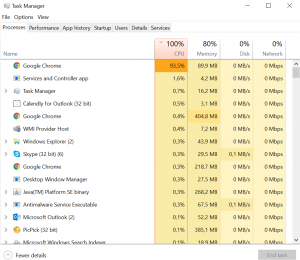

Tout d'abord, il est important de surveiller la performance des systèmes de son réseau. Les utilisateurs finaux peuvent remarquer un usage excessif du processeur, des changements de température ou une accélération de la vitesse des ventilateurs et les signaler au service IT. Ces signes peuvent révéler des applications professionnelles mal codées, mais ils peuvent aussi indiquer la présence de logiciels malveillants cachés sur les systèmes. Une bonne base de référence sur les performances de ses systèmes permet de mieux repérer les anomalies. Mais il ne faut pas se fier uniquement aux anomalies de performance pour repérer les systèmes affectés. Des incidents récents ont montré que les attaquants limitaient la demande de CPU sur les systèmes pour masquer leur impact. Par exemple, un récent rapport de Microsoft sur la défense numérique dénommé Microsoft Digital Defense Report a relevé qu'un groupe de menaces vietnamien baptisé Bismuth avait ciblé des institutions du secteur privé et du gouvernement en France et au Vietnam. « Étant donné que les mineurs de cryptomonnaies sont considérés comme des menaces moins prioritaires par les systèmes de sécurité, Bismuth a pu profiter du profil d'alerte plus faible de ses malwares pour se glisser dans les systèmes sans se faire remarquer ». Comme l'indique Microsoft dans un billet de blog, « Bismuth a évité la détection en se fondant dans l'activité normale du réseau ».

Rechercher des connexions non autorisées dans les logs

Pour détecter des acteurs malveillants aussi furtifs, la surveillance du comportement des machines s'impose. Par exemple, un examen des journaux du pare-feu et du proxy peut permettre de détecter les connexions qu'ils établissent. De préférence, il faudrait savoir exactement à quels endroits et à quelles adresses Internet les ressources de l'entreprise sont autorisées à se connecter. Si ce processus est trop lourd, un examen des journaux du pare-feu et le blocage des emplacements connus des cryptomineurs sont un minimum. Un article récent du blog de Nextron indique les pools de cryptomining typiques dont ils ont observé l'activité. Un examen du pare-feu ou des serveurs DNS permet de savoir si son réseau est concerné par cette activité. Lors de l'examen des journaux, il faut rechercher des modèles comprenant *xmr.* *pool.com *pool.org et pool.* pour voir si quelqu'un ou quelque chose utilise le réseau à mauvais escient. Si le réseau est très sensible, il faut limiter les connexions aux seuls emplacements et adresses IP nécessaires. À l'ère du cloud, cette limitation peut être difficile à déterminer. Il peut même être difficile de suivre les adresses IP utilisées par Microsoft et il faudra peut-être ajuster la liste des adresses IP autorisées quand Microsoft ajoute de nouvelles plages pour ses datacenters Azure.

Utiliser des extensions de navigateur pour bloquer les cryptomonnaies

Certaines extensions de navigateur permettent de surveiller et de bloquer les cryptomonnaies. C'est le cas par exemple des solutions No Coin et MinerBlocker qui surveillent les activités suspectes et bloquent les attaques. Ces deux solutions comportent des extensions pour Chrome, Opera et Firefox. Il est également possible de bloquer l'exécution de JavaScript dans son navigateur de façon à empêcher la diffusion d'applications JavaScript malveillantes via des bannières publicitaires et d'autres techniques de manipulation de sites Web. Mais le blocage de JavaScript n'est pas toujours possible, car il peut provoquer un impact négatif sur certains sites Web à usage professionnel.

Penser au mode Super-Duper Secure d'Edge

Edge teste actuellement ce que Microsoft appelle le mode Super-Duper Secure. Ce mode améliore la sécurité du navigateur Edge en désactivant la compilation Just-in-Time (JIT) dans le moteur JavaScript V8. Selon Microsoft, les bugs dans JavaScript à l'intérieur des navigateurs modernes sont l'un des vecteurs d'attaques les plus couramment utilisés par les attaquants. Les données Common Vulnerabilities and Exposures (CVE) de 2019 montrent qu'environ 45 % des attaques sur V8 ciblent le JIT. La désactivation de la compilation JIT a effectivement un impact sur les performances, et les tests effectués par le Microsoft Browser Vulnerability Research ont montré quelques régressions. Des benchmarks JavaScript comme Speedometer 2.0 ont montré une baisse significative des performances allant jusqu'à 58 %. Néanmoins, Microsoft affirme que les utilisateurs ne remarquent pas la baisse de performance, car ce benchmark « ne rend compte que partiellement d'un phénomène plus global » et que les utilisateurs remarquent rarement une différence dans leur usage quotidien.

Il faut considérer le minage de cryptomonnaies du point de vue des menaces externes et internes. Le réseau de l'entreprise, ou, pour un fournisseur de services gérés, les réseaux de ses clients, peuvent être très tentant pour des utilisateurs en interne qui auraient envie de faire du minage de cryptomonnaies. C'est une opportunité que certains n'auront pas envie de laisser passer. Dans tous les cas, un examen de toutes les options permettra à l'entreprise de se protéger de manière proactive contre des attaques potentielles.