Les caractéristiques du NSX de VMware

Dossier par Ethan Banks, adaptation Didier Barathon, 1146 mots

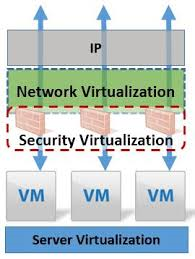

Dans NSX, plusieurs éléments clés entrent en jeu, qui tournent autour d'un commutateur virtuel distribué : vSwitch. Deuxième point fort : le contrôleur NSX.

Selon Bard Hellund, architecte produits chez VMware, l'objectif du SDN peut se résumer ainsi : « nous voulons que vous soyez en mesure de déployer un réseau virtuel pour une application, à la même vitesse et avec la même efficacité opérationnelle que vous déployez avec une machine vir-tuelle ». NSX aborde ce noble objectif en approvisionnant les commutateurs virtuels de l'hyperviseur pour répondre aux besoins en connectivité et en sécurité d'une application. Les commutateurs virtuels sont reliés les uns aux autres à travers un réseau physique en utilisant un réseau de recouvrement ce qui n'est pas une mince affaire.

Selon Bard Hellund, architecte produits chez VMware, l'objectif du SDN peut se résumer ainsi : « nous voulons que vous soyez en mesure de déployer un réseau virtuel pour une application, à la même vitesse et avec la même efficacité opérationnelle que vous déployez avec une machine vir-tuelle ». NSX aborde ce noble objectif en approvisionnant les commutateurs virtuels de l'hyperviseur pour répondre aux besoins en connectivité et en sécurité d'une application. Les commutateurs virtuels sont reliés les uns aux autres à travers un réseau physique en utilisant un réseau de recouvrement ce qui n'est pas une mince affaire.

Alors, comment va faire VMware ? Plusieurs éléments clés entrent en jeu, qui tournent autour d'un commutateur virtuel distribué : vSwitch. Installé à la périphérie du réseau, dans l'hyperviseur, vSwitch gère les liens entre les machines virtuelles locales. Si une connexion à une ressource à distance est nécessaire, le commutateur virtuel fournit un accès au réseau physique. Plus qu'un simple pont, le vSwitch NSX est également un routeur et, si nécessaire, un pare-feu.

Si le vSwitch est le coeur de la solution NSX, le contrôleur NSX en est le cerveau. Familier comme concept à tous ceux qui sont à l'aise avec les architectures SDN, le contrôleur NSX est l'arbitre des applications et du réseau. Le contrôleur utilise des API northbound pour parler à des applications et aux programmes de tous les vSwitch sous contrôle NSX. Le contrôleur peut parler OpenFlow pour les liens de type southbound mais OpenFlow n'est pas la seule solution. En fait, en général VMware ne met pas l'accent sur OpenFlow. Avec NSX, le contrôleur peut fonctionner comme un ensemble redondant de machines virtuelles dans un environnement purement vSphere, ou dans des boîtiers physiques pour les clients dotés d'hyperviseurs mixtes.

Le pare-feu distribué

L'autre partie clé de NSX, c'est le pare-feu distribué. Dans le modèle NSX, la sécurité se fait à la périphérie du réseau dans le vSwitch. La gestion de ce pare-feu distribué est gérée de manière centralisée. Conceptuellement, avoir un pare-feu NSX distribué c'est comme avoir de nombreux petits pare-feux, mais sans le fardeau du maintien de nombreuses petites règles.

La création des segments de réseaux virtuels sont des protocoles de type overlay. Le choix de VMware pour soutenir les environnements multi-hyperviseurs signifie qu'ils prennent également en charge plusieurs overlay. En supportant : virtuel eXtensible LAN (VXLAN), Stateless transport tunneling (STT) et Generic routing encapsulation (GRE), NSX construit un réseau virtuel en prenant des trames Ethernet traditionnelles et en les encapsulant (tunneling) à l'intérieur d'un paquet overlay. Chacun de ces paquets overlay est étiqueté avec un identificateur unique qui définit le segment de réseau virtuel.

Bien sûr, tous les réseaux veulent savoir comment faire avec les réseaux SDN NSX. Pour connecter des réseaux non NSX à des environnements NSX et vice-versa, le trafic passe par une passerelle NSX, que VMware décrit comme étant la « on ramp/off ramp » à l'intérieur ou en dehors du réseau logique.

NSX est agnostique

Le support multi-hyperviseur est un élément important de la stratégie NSX, ajoutant, comme il le fait, les utilisateurs Xen de Citrix et KVM à l'ensemble. En fait, NSX est agnostique pour de nombreux éléments de l'environnement, y compris le matériel de réseau, ce qui est un atout important.

Brad Hedlund l'explique ainsi : « quand vous mettez NSX dans l'image avec la virtualisation de réseau, vous séparez l'infrastructure virtuelle de la topologie physique. Avec le découplage et le tunneling entre les hyperviseurs, vous n'avez pas nécessairement besoin d'avoir de couche 2 entre tous vos racks et toutes vos machines virtuelles. Vous avez juste besoin d'avoir la connectivité IP. Vous pouvez conserver un réseau de couche 2, si c'est ce que vous voulez construire. Vous pouvez construire une couche 3 fabric avec une couche 3 top of rack connectée à un commutateur de base de niveau 3 offrant un scale out. Maintenant, la couche 2 contigüe, la commutation logique et le routage sont fournis par vSwitch dans l'hyperviseur ».

Pour les ingénieurs, penser ce modèle de diffusion, multidiffusion ou de monodiffusion inconnue (unknown BUM) qui nécessite l'envoi de grandes quantités de données inutiles pourrait sembler poser un problème, les BUM pourraient être cachées dans le matériel de réseau sous-jacent par l'overlay. Brad Hedlund estime que « à la pointe de l'hyperviseur, nous avons une visibilité sur tous les hôtes finaux. Quand une machine virtuelle tourne, nous connaissons son adresse IP et l'adresse Mac ensuite. Nous n'avons pas à le rechercher ou à l'apprendre par des protocoles de mise en ré-seau. Les overlays ne sont pas tout dans le message de virtualisation de réseau NSX ». Scott Lowe, architecte VMware explique : « l'une des énormes valeurs ajoutées pour NSX c'est que nous ne pouvons maintenant offrir des services de réseau L4-L7 dans les réseaux virtuels et être en mesure de fournir ces services et les instances pour les gérer dans le cadre de ce réseau virtuel ».

Des composants supplémentaires

En parlant de services de réseau L4-L7, il entend des firewalls distribués et des répartiteurs de charge. Dans le cadre de NSX, VMware propose des composants supplémentaires, car il permet une plus grande efficacité du réseau. Dans les modèles de réseaux traditionnels, les pare-feu centralisés et les répartiteurs de charge doivent avoir du trafic dirigé vers eux pour ce traitement. Pour le trafic hôte vers hôte (host to host), contenu dans un centre de données, cela signifie que le trajet direct entre les hôtes doit être ignoré au profit de la voie d'hôte à hôte qui comprend l'appliance de réseau.

NSX aborde cette question en plaçant ces services en ligne à la périphérie du réseau, comme une partie du trafic sur l'hyperviseur vSwitch. De plus, ces services sont gérés par le contrôleur NSX afin de réduire les éléments dont l'opérateur de réseau est responsable.

Malgré la disponibilité des services L4-L7 de NSX, VMware a reconnu que les clients pourraient vou-loir des capacités supplémentaires, de sorte que NSX inclue le soutien pour des appliances tiers. « Nous n'allons pas essayer d'être le meilleur équilibreur de charge dans le monde ou le meilleur pare-feu et de battre tout le monde » souligne Brad Hedlund. « Nous allons essayer de fournir 80% des fonctionnalités qu'un client souhaiterait voir déployées. Mais s'il y a cette fonctionnalité supplémentaire, dont vous avez besoin par exemple pour un firewall ou un équilibreur de charge, nous allons offrir une plate-forme pour intégrer tout cela ». En effet, VMware a annoncé NSW avec un éco-système de partenaires en herbe, comme Arista, Brocade, Cumulus, Palo Alto Networks, Citrix, F5, Symantec et d'autres qui s'intègrent dans l'environnement NSX.